Einführung

Das Web-Access-Management (WAM) ist ein Identitätsmanagement, das Benutzer für den Zugriff auf Webanwendungen autorisiert. WAM-Lösungen waren in den 90er und 2000er Jahren weit verbreitet, als sich Webanwendungen immer stärker durchsetzten. Sie boten Unternehmen die dringend benötigte Kontrolle, um sicherzustellen, dass die richtigen Benutzer Zugriff auf die für sie vorgesehenen webbasierten Anwendungen erhielten. Mit dem Aufkommen von APIs, mobilen und cloudbasierten Anwendungen erweisen sich WAM-Lösungen jedoch als immer weniger effizient bei der Erfüllung der Anforderungen moderner Unternehmen.

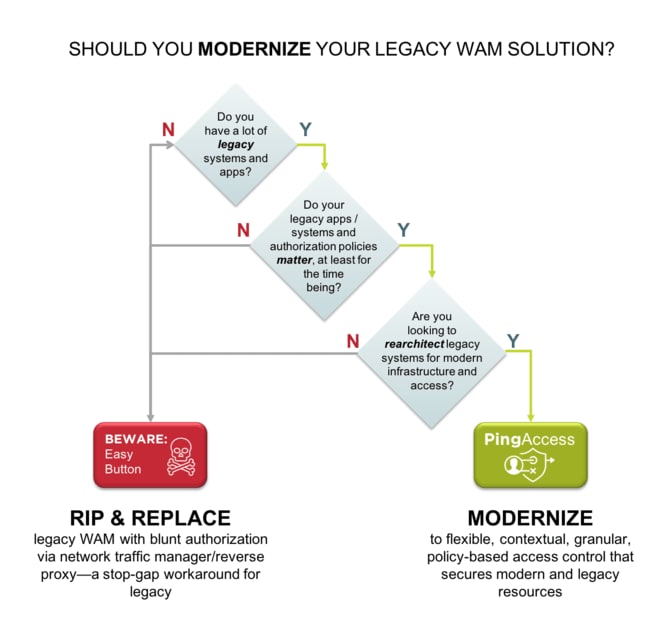

Die Migration der alten Web-Zugangsverwaltung zu einem modernen Identitäts- und Access-Management (IAM) löst die Probleme mit Produkten, deren End-of-Life in Sicht ist. IAM senkt die Kosten, erhöht die Sicherheit und Leistung, verbessert Flexibilität und Skalierbarkeit und sorgt für ein besseres und zuverlässigeres Benutzererlebnis. Ein Blick auf die Geschichte des WAM führt uns zu den Gründen, warum der Übergang zu einer modernen IAM-Lösung wichtig ist.

Eine Betrachtung älterer Web-Access-Management(WAM)-Lösungen

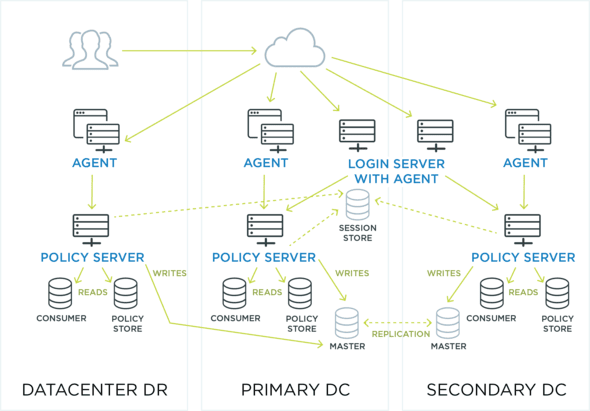

Bei einer Architektur für die traditionelle WAM-Bereitstellungsarchitektur wird der Anwendungszugriff durch den Einsatz von Agenten (kleine Softwarepakete oder Plugins) auf jedem einzelnen Webserver kontrolliert. Auf diese Weise können die Agenten mit zentralen Richtlinienservern kommunizieren, um die Zugriffskontrolle durchsetzen.

Dieser Bereitstellungsansatz wurde entwickelt, um Webressourcen zu sichern, die standortbasiert in den unternehmenseigenen Rechenzentren gehostet werden. In diesen Umgebungen konnten Sie die auf Serverressourcen installierten Agenten selbst kontrollieren und aktualisieren, und der Netzwerkverkehr zwischen den Agenten und den zentralen Richtlinienservern fand ebenfalls in den von Ihnen kontrollierten lokalen Netzwerken statt.

Warum sind heute die älteren Web-Access-Management(WAM)-Lösungen nicht mehr von Nutzen?

Die in den 90er und 2000er Jahren entstandenen WAM Produkte konnten größtenteils den modernen Unternehmensanforderungen nicht genügen und waren wenig innovativ. In dieser Zeit wurden moderne Lösungen für das Zugriffsmanagement entwickelt, die speziell auf die zunehmende Verbreitung von APIs, mobilen Geräten und der Cloud ausgerichtet waren. Da das WAM aus einer anderen Zeit stammt und für die Lösung anderer Probleme entwickelt wurde, ist es nicht optimal für die Lösung moderner Zugangsprobleme geeignet. In den Fällen, in denen ein älteres WAM die geforderte Funktionalität aufweist, ist das Resultat in der Regel anfällig und teuer.

Die heute erhältlichen WAM-Lösungen sind normalerweise unveränderte Produktversionen, die einfach aufgerüstet und gepatcht wurden. Bei einigen der bekanntesten Lösungen ist das Auslaufdatum sogar bekannt, so dass Unternehmen, die diese Lösungen verwenden, sich zwangsläufig nach Anbietern von modernen IAM-Lösungen umsehen müssen.

Die Entwicklung des Web-Access-Managements (WAM)

Die ursprünglichen WAM-Lösungen wurden entwickelt, als es noch keine Smartphones gab und die IT-Infrastruktur der Unternehmen zumeist am Standort angesiedelt war. Warum ist das wichtig? Damals waren die Sicherheitsbedenken noch ganz andere. Die Internetverbindungen waren langsamer, die Mitarbeiter arbeiteten nicht von ihren Mobiltelefonen aus, und die Arbeit wurde in der Regel in einem Büro erledigt, das sich in einem gesicherten Netzbereich befand.

Doch mit verbesserter Internet-Bandbreite und Konnektivität begannen die Mitarbeiter, ihre Mobiltelefone überall zu benutzen und auf ihre Arbeitsanwendungen über die Cloud zuzugreifen. Die Verlagerung der Arbeit von den Büros ins Homeoffice, in Cafés und an andere öffentliche Orte begann bereits vor der Pandemie, und das traditionelle Modell der auf Netzwerkperimetern basierten Sicherheit verlor an Bedeutung. Während der Pandemie wurde es zur Norm, von zu Hause aus zu arbeiten und mit persönlichen Geräten auf Ressourcen zuzugreifen und Online-Meetings durchzuführen, sofern vom Unternehmen keine Geräte zur Verfügung gestellt wurden. Mit ebendiesen Geräten wurden zum Tätigen von Online-Einkäufen wiederum Verbindungen über soziale Medien und andere Aktivitäten hergestellt, die cloudbasierte Anwendungen und APIs nutzen.

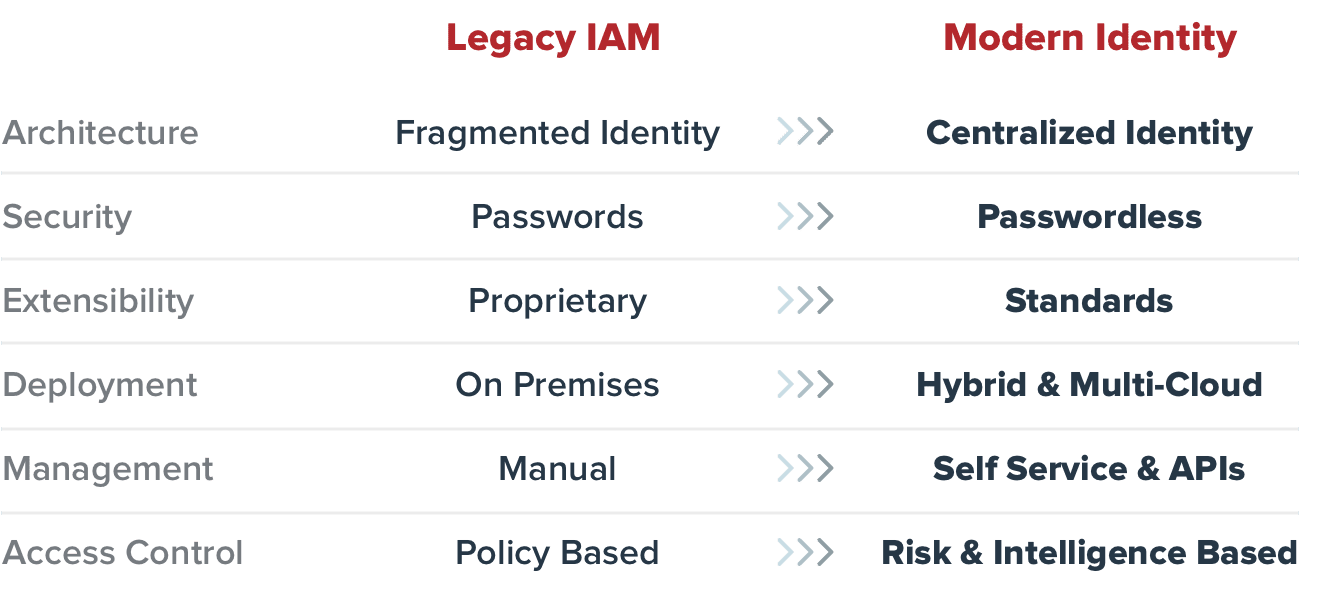

Die WAM-Produkte wurden zu einer Zeit entwickelt, in der Sicherheit an den Netzwerkperimetern aufhörte. Die modernen Lösungen für das Zugriffsmanagement sind auf das Zeitalter der mobilen, cloudbasierten und identitätsgesteuerten Sicherheit ausgerichtet.

Was ist der Unterschied zwischen Web-Access-Management (WAM) und Identitäts- und Access-Management (IAM)?

Der traditionelle Ansatz eines WAM stößt an seine Grenzen, wenn Sie eine vergleichbare Kontrolle über entfernte cloudbasierte Anwendungen, mobile Anwendungen oder APIs benötigen. Moderne Zugriffsverwaltungslösungen können den Zugriff auf all diese verschiedenen Anwendungen und APIs händeln, da sie agenten- und proxybasierte Bereitstellungsmodelle unterstützen. Ein proxybasiertes Modell macht die Installation von Agenten auf Einzelservern überflüssig und leitet stattdessen alle Zugriffsanfragen über einen zentralen Server, der Standard-Kommunikationsprotokolle wie HTTP oder HTTPS nutzt.

Diese Option bietet zusätzliche Flexibilität für Situationen, denen ein Unternehmen heute und in der Zukunft gewachsen sein sollte. In unserem kurzen Video erfahren Sie mehr über die Modernisierung Ihres Zugriffsmanagements.

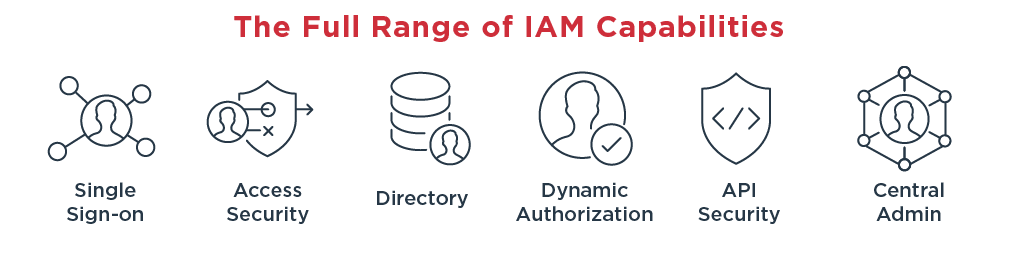

Ein modernes Zugriffsmanagement unterstützt auch weitere ergänzende Funktionen für das Identitäts- und Access-Management (IAM) und lässt sich mit ihnen kombinieren. Da eine identitätsgesteuerte Sicherheit immer wichtiger wird, lassen sich moderne Lösungen für das Zugriffsmanagement nahtlos mit fortschrittlicher Multi-Faktor-Authentifizierung (MFA) und Single Sign-On (SSO) kombinieren. Moderne Lösungen für das Zugriffsmanagement ermöglichen die Autorisierung eines Benutzers für den Zugriff auf eine Vielzahl von Standort- und cloudbasierten Anwendungen und Diensten, während MFA und SSO für eine sichere Authentifizierung sorgen, die sicherstellt, dass die Benutzer diejenigen Personen sind, für die sie sich ausgeben. Moderne Lösungen werden zudem immer intelligenter und können anhand einer Vielzahl von Kriterien entscheiden, ob sie einem Benutzer Zugang gewähren sollten oder nicht.