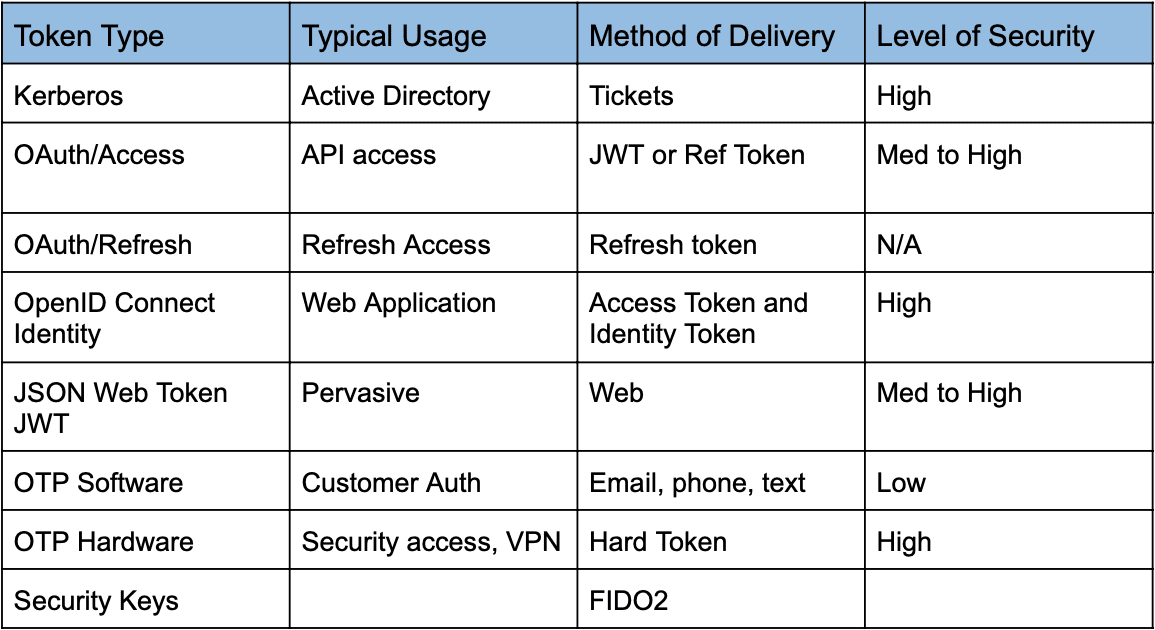

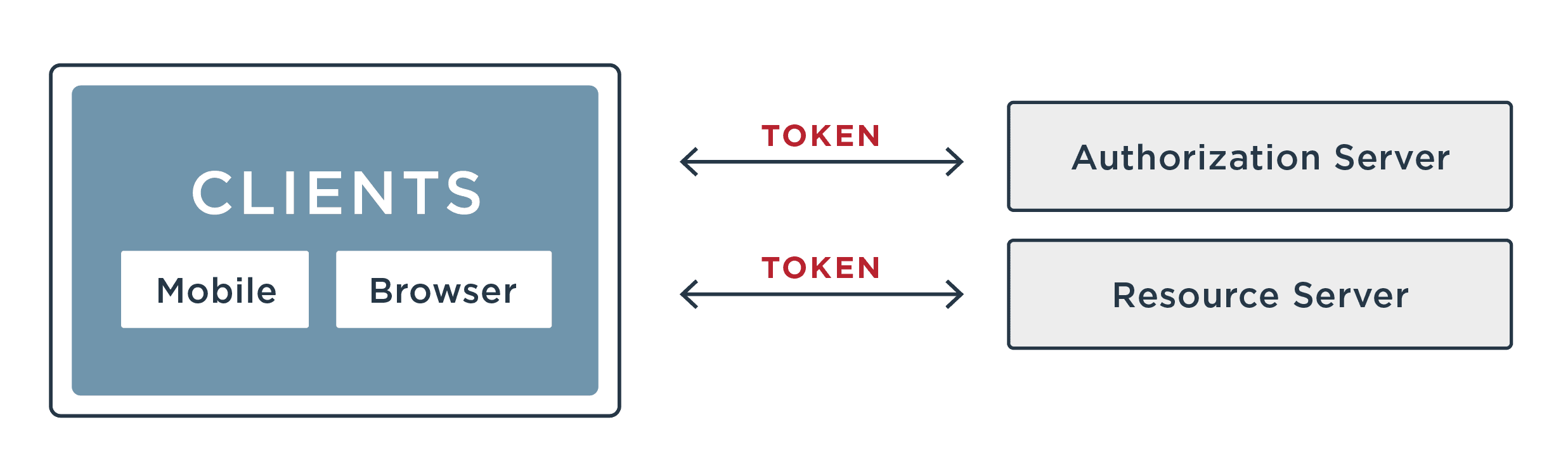

Lassen Sie die Technologie einen Moment außer Acht und betrachten Sie das Problem, das Sie lösen möchten. Um die Cyberkriminellen von Ihrem Netzwerk fernzuhalten, damit sie keine Daten stehlen, Ransomware installieren und andere Aktionen durchführen können, bitten Sie die legitimen Benutzer, ihre Identitäten nachzuweisen. Durch die Verwendung eines Token, das von einer Anwendung stammt (wie z. B. von PingID), eines Schlüsselanhängers oder eines Dongle zum Anschließen an Ihren Computer, wird die Einflussnahme durch Akteure von außen verhindert, da das Token auf dem privaten Schlüssel des Geräts basiert. Wenn Sie es den Gaunern schwer genug machen, werden sie von Ihnen ablassen und sich einem Ihrer Mitbewerber zuwenden. Der springende Punkt ist die Wahl einer tokenbasierten Authentifizierungslösung, die Benutzer ohne zusätzliche Reibung oder Belästigung verifiziert. Ein reibungslos funktionierender Prozess sorgt für zufriedene Nutzer und sichere Daten.

Natürlich ist auch diese Technologie nicht narrensicher. Schlechte Planung und Umsetzung können die Situation noch verschlimmern, wie man es bei Unternehmen beobachten konnten, die Technologien zur Automatisierung und Rationalisierung von Abläufen einsetzen, um das Benutzererlebnis zu verbessern, während sie gleichzeitig Personal abbauen. Die Erwartungen der Kunden sind hoch, und wenn die Authentifizierung oder andere automatisierte Systeme versagen, sind die Mitarbeiter frustriert und verärgert. Stellen Sie sich vor, eine Fluggesellschaft hat einen Systemausfall, durch den Fluggäste daran gehindert werden, online auf ihre Konten zuzugreifen, um Tickets zu kaufen, einzuchecken oder umzubuchen. Die Fluggäste sind gezwungen, stundenlang zu warten oder am Flughafen in einer langen Schlange zu stehen, nachdem ihr Flug gestrichen wurde. Warum sollten sie wieder bei dieser Fluggesellschaft buchen?

Das erinnert mich an eine Geschichte. Meine Mutter flog ins Ausland zu einem Besuch. Ich werde die Fluggesellschaft nicht an den Pranger stellen, so verlockend das auch sein mag. Meine Mutter behauptet zwar, sie habe keine Ahnung von Technik, aber ganz so ist das nicht. Sie versuchte 30 Minuten lang, Ihre Reservierung online zu bestätigen, konnte sich aber nicht bei dem System anmelden. Schließlich musste sie anrufen und ein nette Mitarbeiterin half ihr. Als diese meine Mutter fragte, ob es noch etwas anderes gäbe, was man für sie tun könne, bat meine Mutter darum, ihr die 25 US-Dollar für die telefonische Unterstützung zu erlassen. Die Mitarbeiterin lehnte dies ab, bis meine Mutter darauf hinwies, dass eine Online-Bestätigung auf der Website der Fluggesellschaft nicht möglich gewesen sei. Die Mitarbeiterin willigte schließlich ein, die Gebühr zurückzunehmen. Unternehmen, die ihre Technologie nicht richtig skalieren oder die Erfahrungen der Benutzer nicht nachvollziehen können, sind dazu verdammt, ihre Kunden zu enttäuschen und zu verlieren.

Schauen Sie sich dieses kurze Video über die Kundenidentität an! Dann werden Sie erkennen, warum das Benutzererlebnis so wichtig ist.

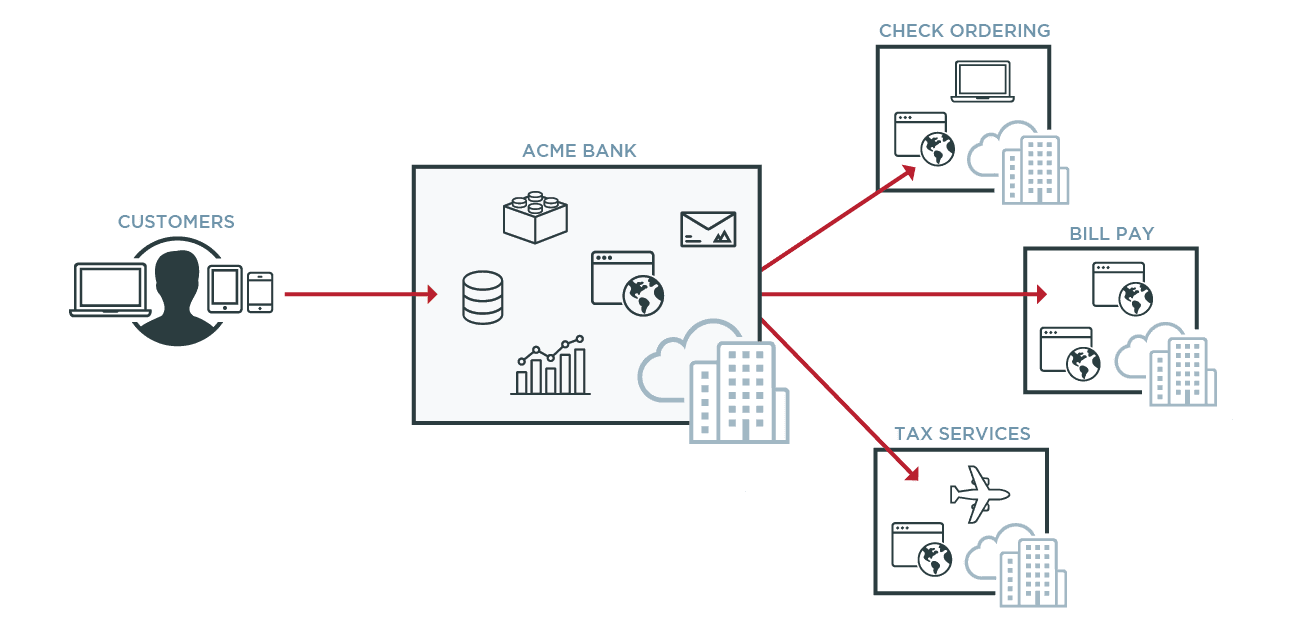

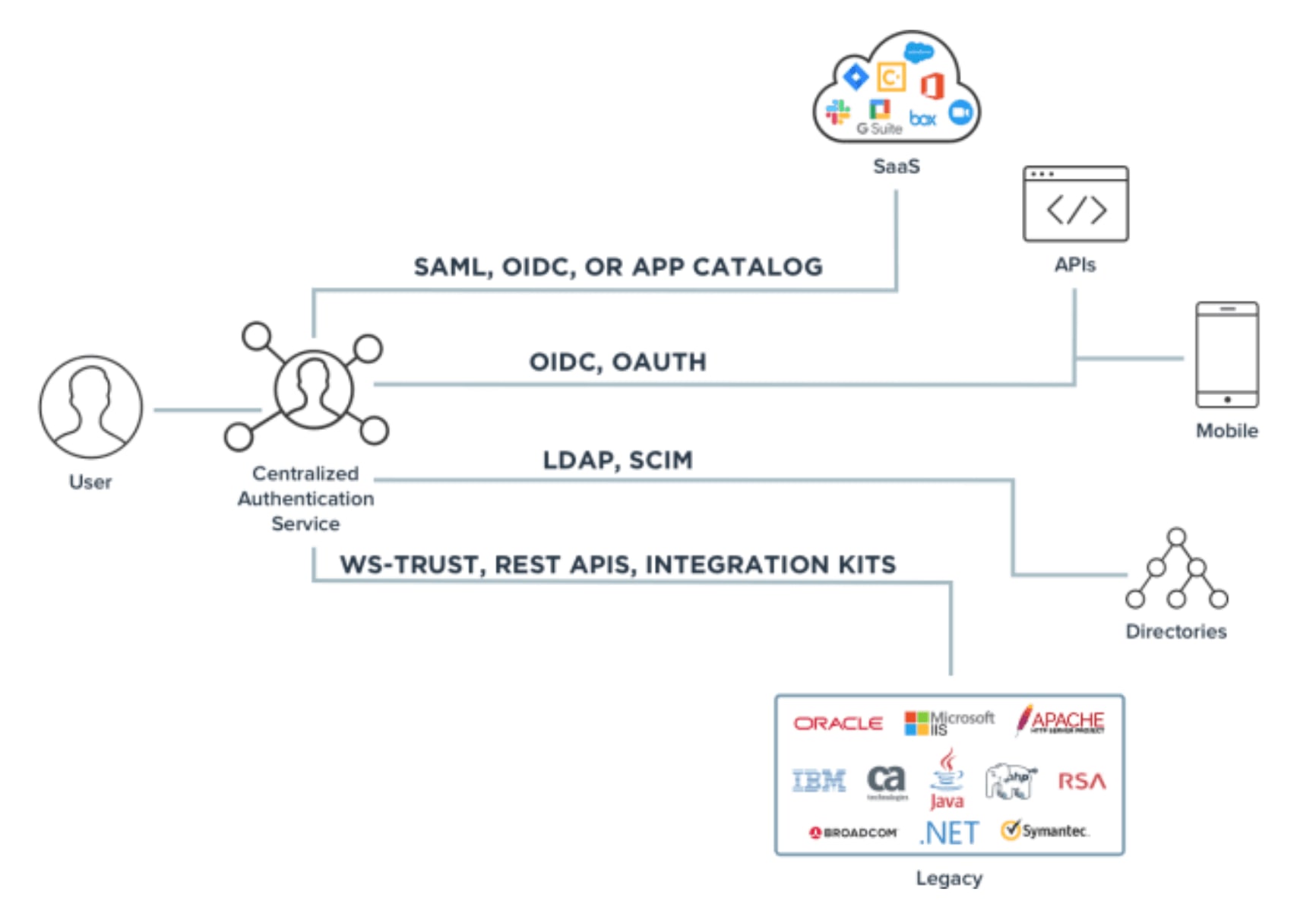

Dabei ist es unerheblich, ob es sich um eine Fluggesellschaft, eine Bank oder um Dienstleistungen anderer Art handelt, denn das Verständnis für die Anwendungen, auf die Ihre Kunden und Mitarbeiter während einer Sitzung zugreifen müssen, ist einer der Faktoren bei der Festlegung der erforderlichen Token. Wo befinden sich die Anwendungen (in der Cloud oder am Standort) und wem gehören sie (Ihrem Unternehmen oder einem Partner)? Wenn Nutzer ihre Bankkonten aufrufen, möchten sie nicht mehrere Anmeldedialoge einrichten und absolvieren müssen, um ihre Rechnungen zu bezahlen und Schecks zu bestellen. Je einfacher sich eine starke Authentifizierung einführen lässt, desto breiter kann sie angewendet werden.