Folgende Tools sind grundlegend wichtig für eine durchgängige Sicherheit mit IAM. Dazu gehören beispielsweise:

Single Sign-On (SSO)

Single Sign-On ist eine Art von IAM-Kontrolle, die es Benutzern ermöglicht, sich bei zahlreichen Ressourcen mit nur einem Satz von Anmeldedaten zu authentifizieren. Wenn sich ein Nutzer zum ersten Mal anmeldet, werden der Benutzername und das Passwort an den Identitätsprovider zur Verifizierung weitergeleitet. Der Authentifizierungsserver gleicht die Anmeldedaten mit dem Verzeichnis ab, in dem die Nutzerdaten hinterlegt sind und startet eine SSO-Session im Browser des Benutzers. Wenn der Nutzer den Zugriff auf eine Anwendung innerhalb einer vertrauten Gruppe anfordert, fragt der Serviceprovider nicht nach einem Passwort, sondern fordert den Identitätsprovider auf, die Identität des Benutzers zu authentifizieren.

Das SSO bietet unter anderem folgende Vorteile:

Die Angriffsfläche vieler Anmeldedaten wird auf eine Kombination reduziert

Eine optimierte Benutzererfahrung und eine Minimierung der Passwortmüdigkeit

Geringere Sicherheitsrisiken bei Partnern, Kunden und anderen, mit dem Unternehmen verbundenen Instanzen

Multifaktor-Authentifizierung (MFA)

Wenn ein Hacker auf ein Konto stößt, das von nur von einem Passwort und einem Benutzernamen geschützt wird, weiß er sofort, dass er ins Schwarze getroffen hat. Cyberkriminelle haben Zugang zu einer im Dark Web angebotenen Software, die in weniger als einer Minute Hunderttausende von Passwörtern und Benutzernamen an dieses Konto senden kann. Sobald das Konto die richtige Kombination aus Buchstaben, Zahlen und Symbolen erkennt, kann der Hacker auf das Konto zugreifen und bekommt möglicherweise empfindliche Unternehmensdaten in die Hände.

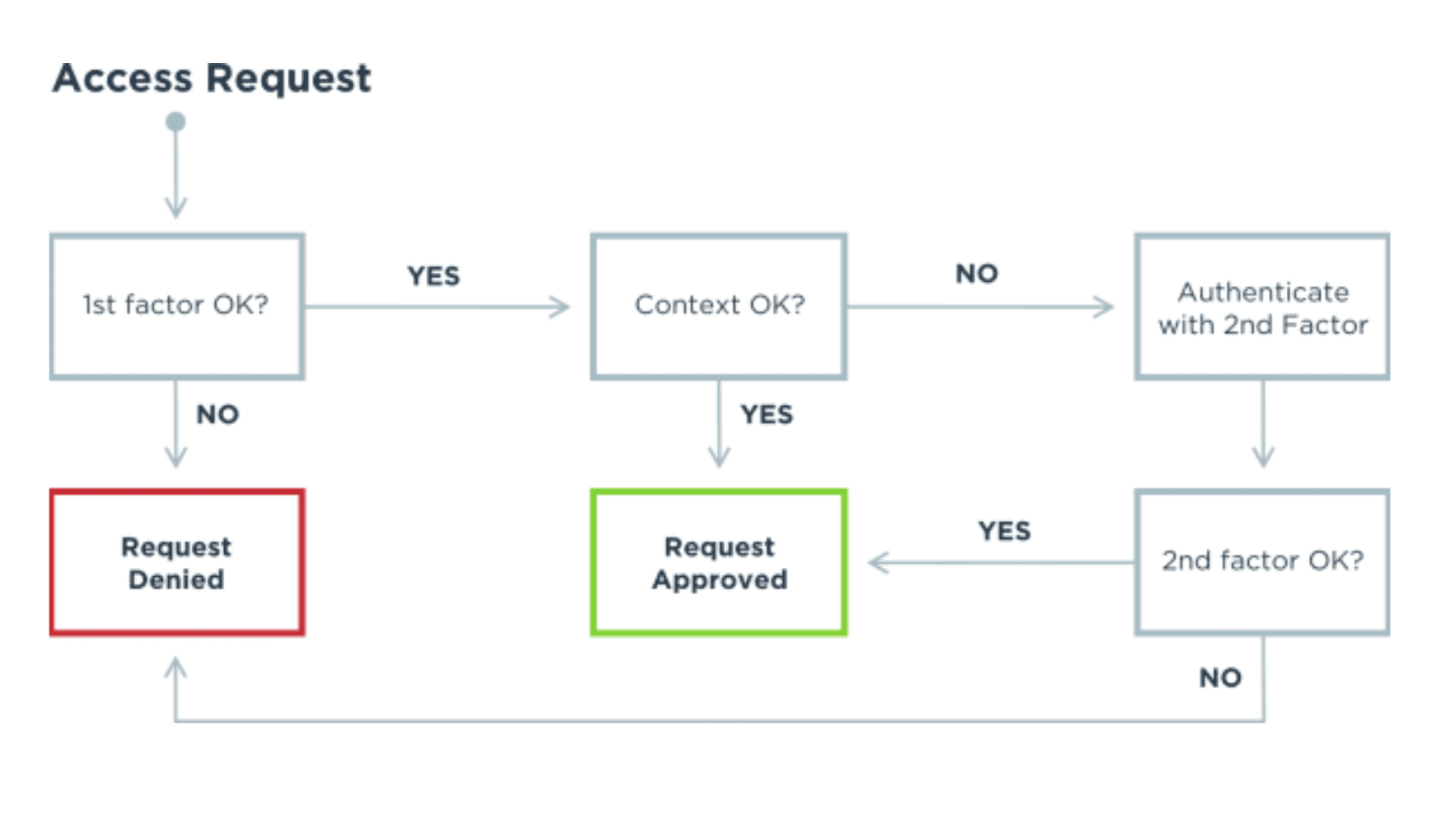

Die Multifaktor-Authentifizierung sorgt für eine wahrheitsgetreue Identifizierung der digitalen Nutzer, indem sie von ihnen mindestens zwei Nachweise für ihre Identität verlangt. Die einzelnen Nachweise müssen unterschiedlichen Kategorien entstammen: Etwas, das sie kennen, etwas, das sie haben oder etwas, das sie sind. Wenn einer der Faktoren kompromittiert wurde, besteht nur eine geringe Wahrscheinlichkeit, dass ein weiterer Faktor ebenfalls kompromittiert wurde. Auf diese Weise bietet das Anfordern mehrerer Authentifizierungsfaktoren einen höheren Grad der Gewissheit über die Identität des Benutzers. Diese zusätzlichen Faktoren können in verschiedenen Formen vorliegen: als an ein Mobiltelefon gesendete numerische Codes, Schlüsselanhänger, Smartcards, Standortprüfungen, biometrische Informationen oder sonstige Faktoren.

So funktioniert eine Zugriffsanfrage mit einer MFA

Verzeichnisse

Die Benutzeridentitätsdaten sind ein bevorzugtes Ziel von Angreifern, vor allem wenn sie in dezentralen Datenspeichern liegen, deren Sicherheitsrichtlinien nicht einheitlich sind. IAM-Sicherheit kann Mitarbeiter-, Partner- und Kundendaten über ein Verzeichnis schützen, das Identitätsdaten zentralisiert und verschlüsselt, um sie vor Angriffen zu bewahren. Eine solide Verzeichnislösung kann auch dem Schutz vor Insider-Angriffen dienen, wenn Unternehmen den Administrator-Zugriff einschränken und bei verdächtigen Aktivitäten aktive wie auch passive Warnmeldungen senden können.

Passwortrücksetzungen als Selfservice-Funktion

Eine wichtige, aber häufig unterschätzte Funktion einer IAM-Sicherheitslösung ist die Möglichkeit, die Anfragen der Nutzer an die Helpdesks der IT-Abteilung wegen Passwortrücksetzungen durch eine Selfservice-Funktion zu ersetzen. Wenn die Mitarbeiter ihre Identität mit einer MFA nachweisen können, reduzieren Sie nicht nur die Anzahl der kostspieligen Passwortrücksetzungen, sondern können auch die Gefahr, dass Hacker durch ihr Monitoring-System „Chatter“ die Passwörter „hijacken“ erheblich eindämmen.