Un appareil frauduleux, c’est quoi ?

Au sens large, un appareil frauduleux fait référence à n’importe quel appareil connecté à Internet (Internet des objets) utilisé pour mener des activités illégales. Les cybercriminels les créent en contournant les options de sécurité natives des appareils, ce qui leur permet de les utiliser de manière malveillante. Les appareils frauduleux peuvent être créés de diverses manières :

Jailbreaking : dans ce type d’attaque, les restrictions logicielles sur un appareil Apple fonctionnant sous iOS sont supprimées, ce qui permet à l’utilisateur de modifier le système d’exploitation, d’installer des applis non approuvées et d’obtenir des privilèges de niveau administrateur. Dans un jailbreak, les correctifs kernel sont utilisés pour donner un accès root, ce qui permet d’installer un logiciel qui n’est pas disponible sur l’app store. Ceci engendre des problèmes de sécurité car une grande partie de la sécurité intégrée est perdue, y compris la sécurité des applis vérifiées. Ainsi, l’appareil peut être utilisé de façon malveillante par le propriétaire ou les hackers.

Rooting ou cracking : C’est comme obtenir les privilèges d’un administrateur grâce au jailbreaking, mais c’est spécifique aux appareils Android. De nombreux fabricants d’appareils Android permettent aux utilisateurs de débloquer leurs appareils et d’ajouter des applis qui ne sont pas approuvées officiellement. Cette sécurité moins robuste peut engendrer l’utilisation malveillante d’un appareil, et c’est une des raisons pour lesquelles la majorité des appareils utilisés pour des fraudes sont des appareils Android.

Sabotage : les acteurs malveillants peuvent aussi saboter le logiciel (par ex. par le bais d’un malware) ou le hardware de l’utilisateur s’ils y ont un accès physique. Un exemple de sabotage d’appareil est le skimming, c’est-à-dire lorsque les cyberdélinquants ajoutent un appareil à un lecteur de carte de crédit pour voler les informations de cette carte de crédit lorsque celle-ci est insérée pour réaliser une transaction.

Flashing : cela consiste à remplacer le système d’exploitation et à remettre les paramètres d’usine d’un appareil, en créant ainsi un nouvel identifiant pour l’appareil et en contournant les tentatives de détection, par l’empreinte de l’appareil, d’un nombre trop important de comptes associés à un appareil.

Les appareils frauduleux qui tombent dans l’une des catégories ci-dessus peuvent être détectés de plusieurs manières, notamment en cherchant un code Telltale, des permissions de fichiers et des API.

Toutefois, les appareils frauduleux les plus courants sont créés en utilisant des émulateurs, qui sont bien plus difficiles à détecter.

Les émulateurs d’appareil, c’est quoi ?

Les émulateurs permettent à un utilisateur de cloner virtuellement ou d’émuler un type d’appareil différent. Grâce aux émulateurs, un grand nombre d’appareils virtuels peuvent être créés, souvent en clonant le même appareil encore et encore. Cela élimine le besoin d’acheter et de paramétrer une variété d’appareils différents avec des systèmes d’exploitation différents. Les émulateurs peuvent être utilisés pour usurper ou cloner des appareils, principalement en créant plusieurs appareils virtuels.

Lorsqu’ils sont utilisés légalement, les émulateurs sont des outils utiles que les développeurs utilisent pour tester des applis sur des appareils et des systèmes d’exploitation différents sans acheter toutes les combinaisons d’appareil et de système d’exploitation possibles. Ils peuvent créer des versions virtuelles de chaque iPhone ou téléphone Android et tester comment une appli fonctionne sur chacun pour détecter les bugs et autres problèmes de programmation.

Les joueurs en ligne utilisent aussi des émulateurs pour jouer à des jeux faits pour d’autres plateformes sans acheter plusieurs systèmes. Par exemple, un émulateur peut permettre à un PC de jouer à des jeux créés pour une Playstation ou une Xbox.

Malheureusement, les émulateurs sont également utilisés par des cyberdélinquants pour mener des activités illicites.

Pourquoi les appareils frauduleux constituent-ils une menace ?

Les acteurs malveillants utilisent aussi des émulateurs d’appareils pour fonctionner sur des ordinateurs, sur des serveurs ou dans des navigateurs web pour créer des appareils frauduleux virtuels. Puis ils utilisent ces appareils pour agir comme des utilisateurs légitimes pour mener diverses activités frauduleuses. Alors que plus de six milliards de personnes dans le monde (dont 85 % d’Américains) utilisent des smartphones, les dépenses de e-commerce mobile sont en permanence très élevées. De ce fait, les activités frauduleuses sont en hausse.

Voici quelques raisons pour lesquelles les appareils frauduleux sont une telle menace.

Éviter la détection

Les hackers adaptent et font évoluer leurs approches pour éviter d’être détectés et pour contourner l’empreinte de l’appareil, car cela enverrait un signal d’alerte indiquant qu’un nombre important d’appareils virtuels ont les mêmes caractéristiques, qu’il leur manque à tous une même fonctionnalité ou qu’ils proviennent tous de la même source. Contourner cela permet aux délinquants de ressembler encore plus à des utilisateurs légitimes.

Contrôle au niveau du développeur

Grâce aux émulateurs, les fraudeurs ont la même flexibilité et la même efficacité que les développeurs, ce qui leur permet de créer différents types d’appareils pour réaliser une attaque. En ayant accès à de multiples appareils et applications en même temps, les fraudeurs peuvent contourner l’authentification et les mesures de sécurité basées sur des règles pour mener des attaques. Par exemple, les cercles de crime organisé montent des fermes d’émulateurs et les alimentent avec des données piratées collectées dans le monde entier.

Avec ces contrôles renforcés, les délinquants programment des appareils virtuels pour cliquer sur des publicités, télécharger des applis ou créer des comptes frauduleux. Ces appareils peuvent être utilisés pour des fraudes au coupon, des attaques de spam ciblant les réseaux sociaux, les efforts d’usurpation de compte, et le piratage de comptes de paiement mobiles. Fin 2020, par exemple, des émulateurs ont aidé des fraudeurs à voler des millions directement depuis les comptes bancaires des clients d’institutions financières basées aux États-Unis et en Europe, en l’espace de quelques jours seulement.

Disponibilité des émulateurs

Alors que les fraudes en ligne nécessitaient d’avoir un certain niveau de savoir-faire technique, les gens peuvent désormais réaliser plus facilement des fraudes en ligne en utilisant un émulateur pour créer des appareils frauduleux. Les émulateurs existent sous la forme de add-on des navigateurs web, et l’on trouve en ligne des instructions détaillées ainsi que des tuto vidéo expliquant comment les utiliser.

Les émulateurs prenant la forme d’extension du navigateur ne sont pas installés sur l’ordinateur d’un fraudeur, mais hébergés sur des serveurs à distance. Ils sont créés sous ce format pour être faciles à utiliser, comme les extensions de navigateurs simples et courantes auxquelles les utilisateurs du web ont recours pour stocker des mots de passe, trouver des coupons ou traduire une page web.

Cette approche des émulateurs « as-a-service » est, par extension, une forme de fraude « as-a-service », transformant les attaques par des émulateurs en efforts systématiques à grande-échelle. Étant donné qu’ils sont devenus plus faciles à utiliser, les émulateurs constituent une menace croissante à laquelle presque tout le monde peut accéder dans l’espoir de réaliser une fraude.

Comment détecter les appareils frauduleux ?

Comme toujours, il est important que votre entreprise connaisse tous les types de fraudes et qu’ils gardent une longueur d’avance sur le jeu.

En plus de se tenir informé des dernières techniques employées par les attaquants et des menaces émergentes, une approche à deux volets est fortement recommandée pour protéger votre entreprise et ses clients contre les appareils frauduleux :

Enrichissement des données : fusionner plusieurs sources d’intelligence des appareils

Biométrie comportementale : utiliser les données internes et externes pour améliorer la détection des appareils frauduleux

Enrichissement des données

Les cyberdélinquants tentent d’imiter les appareils légitimes de plusieurs manières, notamment en usurpant les signaux des capteurs et en supprimant les traces de leur existence après avoir effacé un appareil émulé. Ces pièges sont sophistiqués, mais pas infaillibles.

La technologie avancée d’enrichissement des données peut vous aider à faire la différence entre des utilisateurs humains et non humains, ce qui permet d’identifier les appareils frauduleux en associant les attributs de l’appareil aux données comportementales. Il est donc possible de savoir plus directement si un appareil a été saboté ou usurpé. Cela est dû au fait que les émulateurs laissent une empreinte sur le système d’exploitation et présentent des données comportementales essentielles incomplètes, comme par exemple des attributs mobiles sans accélérateur ou données gyroscopiques. Il existe des signaux d’alerte facilement identifiables.

Biométrie comportementale

Ces marqueurs fonctionnent en tandem avec la biométrie comportementale pour identifier les appareils émulés. La biométrie comportementale utilise le machine learning pour développer des prévisions sur la manière dont les humains interagissent avec les appareils et à quoi ces schémas ressemblent. En s’appuyant sur des capteurs intégrés aux appareils mobiles, notamment les écrans tactiles et les radios GPS, la biométrie comportementale extrait et analyse des centaines de points de données qui définissent précisément comment les gens utilisent leurs appareils. Ensuite, des algorithmes examinent chaque appareil pour accéder aux systèmes ou applis des utilisateurs pour savoir si les points de données de chaque appareil reflètent les propriétés d’un appareil mobile physique ou émulé.

Ces outils biométriques examinent les paramètres de l’appareil, notamment la fermeté avec laquelle les utilisateurs touchent l’écran, la vitesse à laquelle les utilisateurs tapent et balayent l’écran, comment les utilisateurs bougent leur poignet et leur paume lorsqu’ils touchent l’écran, et autres. Un seul balayage sur un écran tactile fournit la position et la pression du doigt de l’utilisateur ainsi que l’intensité des vibrations créées par l’accéléromètre en réponse à l’action.

Bien que ces interactions génèrent des centaines de points de données, les schémas humains qu’ils révèlent sont constants sur les différentes interactions. La pression appliquée lors du balayage varie d’une personne à l’autre, et cette pression est constante et unique pour chaque individu. Dit autrement, il est rare que deux personnes aient exactement le même comportement lorsqu’elles balayent leur écran.

De l’autre côté, il n’est pas rare que les appareils frauduleux émulés aient les mêmes paramètres programmés pour le balayage virtuel et autres actions sur tous les appareils virtuels créés par un fraudeur. Procéder ainsi est beaucoup plus simple pour le fraudeur que de programmer des valeurs uniques pour chaque variable, qui prendrait beaucoup plus de temps.

Un autre point de données biométriques est l’orientation du téléphone de l’utilisateur lors du balayage. Lorsqu’il déplace son doigt sur l’écran, un utilisateur incline l’appareil vers lui. L’angle et la direction de cette orientation varient en fonction de chaque personne, mais le caractère unique de ce comportement pour chaque individu est constant.

Ces dizaines de comportements correspondent à une collection de nuances qui ne peuvent pas être facilement simulées. En examinant ces données comportementales il est possible de faire la différence entre un vrai utilisateur et un fraudeur, et il devient donc plus difficile de frauder.

Conclusion

Malheureusement, les émulateurs sont fréquents. De récents développements les ont conduits à être utilisés plus souvent car les fraudes sur les appareils mobiles continuent d’augmenter et d’évoluer dans le monde entier.

Les outils de détection des fraudes traditionnels peinent à détecter les appareils émulés, ce qui signifie qu’un site peut avoir un trafic émulé entrecoupé avec un véritable trafic depuis des appareils réels. Toutefois, les émulateurs sont vulnérables pour les mêmes raisons qui les rendent puissants : étant donné qu’il ne s’agit pas d’appareils physiques, ils ne peuvent pas fournir facilement tous les attributs uniques d’un appareil physique.

S’appuyer sur une approche à deux volets basée sur l’enrichissement des données et la biométrie comportementale engendre des points de données et des paramètres difficiles à usurper. Il devient alors extrêmement difficile pour les appareils émulés de passer pour des appareils physiques sans s’appuyer sur des empreintes spécifiques ou autres méthodes de détection classiques. Ainsi, les outils biométriques sont efficaces y compris contre les logiciels d’émulation les plus puissants.

En savoir plus pour contrer les émulateurs et les appareils frauduleux

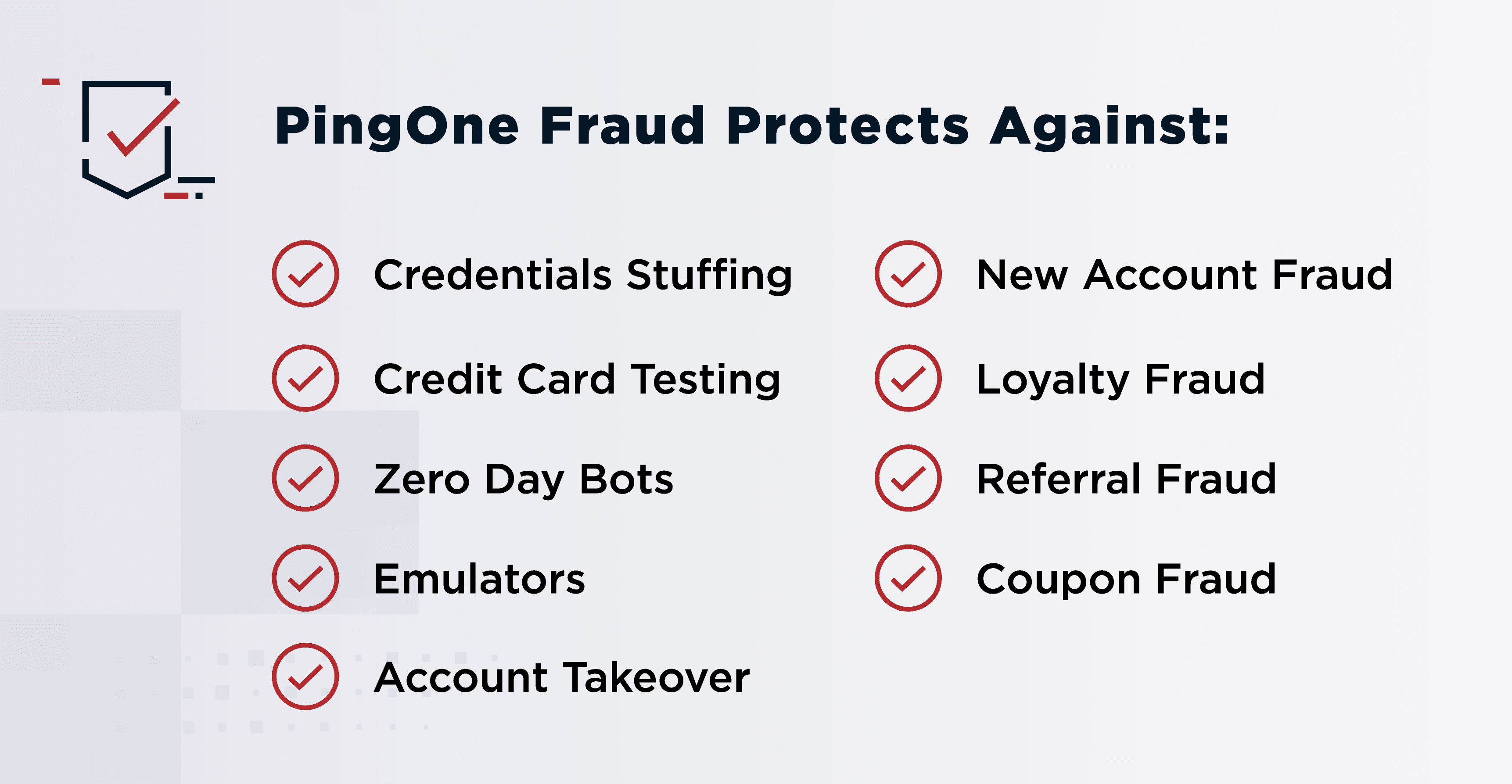

PingOne Protect détecte un large éventail de fraudes grâce au comportement de navigation, à la biométrie comportementale, aux attributs de l’appareil, aux attributs du réseau et autres pour vous aider à protéger l’infrastructure essentielle en détectant les activités frauduleuses sans affecter l’expérience utilisateur.

Ressources connexes :

Lancez-vous dès Aujourd'hui

Contactez-Nous

Découvrez comment Ping peut vous aider à offrir des expériences sécurisées aux employés, partenaires et clients dans un monde numérique en constante évolution.