Was ist ein betrügerisches Gerät?

Im weitesten Sinne ist ein betrügerisches Gerät jedes IoT (internet of Things)-Gerät, das zur Durchführung illegaler Aktivitäten verwendet wird. Cyberkriminelle erstellen sie, indem sie die ursprünglichen Sicherheitsfunktionen von Geräten umgehen, um sie für ihre kriminelle Absichten verwenden können. Betrügerische Geräte können auf verschiedene Art erstellt werden:

Jailbreaking: dadurch werden Softwarebeschränkungen auf einem Apple-Gerät mit iOS entfernt, um das Betriebssystem zu verändern, nicht zugelassene Apps zu installieren und Administratorrechte zu erlangen. Bei einem Jailbreak werden Patches des Systemkerns verwendet, um den Zugriff zum Stammverzeichnis zu ermöglichen und die Installation von Software zu erlauben, welche nicht über den App Store erhältlich ist. Ein Großteil der integrierten Sicherheit geht auf diese Weise verloren, einschließlich der Sicherheit verifizierter Apps, was unweigerlich zur Beeinträchtigung der Sicherheit führt. Das Gerät kann vom Besitzer oder von Hackern zu arglistigen Zwecken verwendet werden.

Rooting oder Cracking: Diese Methode ähnelt dem Erlangen von Administratorrechten durch Jailbreaking, bezieht sich aber speziell auf Android-Geräte. Viele Hersteller von Android-Geräten gestatten Ihren Nutzern das Entsperren ihrer Geräte und das Hinzufügen von Apps, die nicht offiziell zugelassen sind. Die Sicherheit ist dann weniger robust, und dies kann zur missbräuchlichen Nutzung eines Geräts führen. Dies ist auch der Grund, warum auf den meisten Geräten, die für Betrug verwendet werden, ein Android-System läuft.

Manipulation: Betrüger können auch die Software eines Geräts (z. B. über Malware) oder Hardware manipulieren, wenn sie physischen Zugriff haben. Ein Beispiel für Gerätemanipulation ist Skimming, bei dem Cyberkriminelle ein Gerät an ein Kreditkartenlesegerät anschließen, um Kreditkarteninformationen „auszuspähen“ oder zu stehlen, wenn Karten während einer Transaktion durchgezogen werden.

Flashen: Ersetzen des Betriebssystems und Zurücksetzen eines Geräts auf die Werkseinstellungen. Auf diese Weise wird eine neue Gerätekennung erstellt, und der Versuch umgangen, mithilfe von Geräte-Fingerprinting zu erkennen, dass zu viele Konten mit einem Gerät verbunden sind.

Betrügerische Geräte, die in diese Kategorien fallen, lassen sich auf verschiedene Weise identifizieren, z. B. durch die Suche nach verräterischem Code, Dateiberechtigungen und APIs.

Die häufigsten betrügerischen Geräte werden jedoch mithilfe von Emulatoren erstellt, die viel schwieriger zu erkennen sind.

Was sind Geräteemulatoren?

Emulatoren ermöglichen einem Benutzer das virtuelle Klonen oder emulieren eines anderen Gerätetyps. Mithilfe von Emulatoren kann eine große Anzahl virtueller Geräte erstellt werden, häufig durch wiederholtes Klonen desselben Geräts. Dadurch entfällt die Notwendigkeit, eine Vielzahl unterschiedlicher Geräte mit unterschiedlichen Betriebssystemen zu kaufen und einzurichten. Emulatoren können zum Täuschen oder Klonen von Geräten verwendet werden, wodurch im Wesentlichen viele virtuelle Geräte erstellt werden.

Emulatoren sind, legal genutzt, für Entwickler nützliche Tools zum Testen von Anwendungen auf verschiedenen Geräten und Betriebssystemen, ohne dass sie alle möglichen Kombinationen von Geräten und Betriebssystemen beschaffen müssen. Mit ihnen lassen sich virtuelle Versionen jedes iPhones oder Android-Telefons erstellen und man kann austesten, wie eine Anwendung auf dem jeweiligen Gerät läuft, um Fehler und andere Probleme mit der Programmierung zu erkennen.

Gamer nutzen Emulatoren, um Spiele laufen zu lassen, die für andere Plattformen vorgesehen sind, und brauchen sich so nicht mehrere Systeme zulegen. Mit Emulatoren kann man z. B. auf einem PC Spiele nutzen, die für die Playstation oder Xbox entwickelt wurden.

Leider werden Emulatoren auch von Cyberkriminellen für illegale Aktivitäten verwendet.

Warum sind betrügerische Geräte eine Bedrohung?

Betrüger verwenden auch Geräteemulatoren, die auf Computern, Servern oder in Webbrowsern betrieben werden, um betrügerische virtuelle Geräte zu erstellen. Anschließend verwenden sie diese Geräte, um sich als legitime Benutzer auszugeben und verschiedene betrügerische Aktivitäten durchzuführen. Weltweit nutzen mehr als sechs Milliarden Menschen (darunter 85% der Amerikaner) ein Smartphone, daher sind die Ausgaben für den mobilen E-Commerce so hoch wie nie zuvor. Die betrügerischen Aktivitäten nehmen dementsprechend ebenfalls zu..

Hier sind nur einige Gründe angegeben, warum betrügerische Geräte eine so große Bedrohung darstellen.

Umgehung der Erkennung

Hacker passen ihr Vorgehen an und entwickeln es weiter, um eine Erkennung und Geräte-Fingerabdrücke zu umgehen, die normalerweise ein Warnsignal setzen würden, wenn eine große Anzahl virtueller Geräte die gleichen Eigenschaften haben, alle die gleiche Funktionalität vermissen lassen oder aus der gleichen Quelle stammen. Durch das Umgehen können sich die Kriminellen den Anschein legitimer Nutzer geben.

Kontrolle auf Entwicklerebene

Emulatoren bieten Betrügern die gleiche Flexibilität und Effizienz wie den Entwicklern und ermöglichen ihnen das Erstellen verschiedener Gerätetypen zum Ausführen von Angriffen. Durch den gleichzeitigen Zugriff auf mehrere Geräte und Anwendungen können Betrüger die Authentifizierung und regelbasierte Sicherheitsmaßnahmen erfolgreich umgehen, um Angriffe durchzuführen. Zum Beispiel richten organisierte Kriminalitätsringe Emulatorfarmen ein und speisen weltweit gesammelte gehackte Daten ein.

Mit dieser verbesserten Kontrolle programmieren Kriminelle virtuelle Geräte, um auf Werbung zu klicken, Apps herunterzuladen oder betrügerische Konten zu erstellen. Diese Geräte können für Coupon-Betrug, Spam-Attacken in sozialen Medien, Versuche von Kontoübernahmen und Hackerangriffe auf Konten für mobiles Bezahlen verwendet werden. Ende 2020 gelang es Betrügern innerhalb weniger Tage, Millionenbeträge mithilfe von Emulatoren direkt von den Konten von Mobile-Banking-Kunden bei mehreren Finanzinstituten in den USA und Europa zu stehlen.

Verfügbarkeit von Emulatoren

Früher erforderte der Online-Betrug ein gewisses Maß an technischem Know-how, während dies heute mit einem Emulator, der betrügerische Geräte erstellt, wesentlich einfacher bewerkstelligt werden kann. Emulatoren sind bereits als Add-ons für Webbrowser verfügbar, und es gibt ausführliche Anleitungen und Video-Tutorials im Internet, die beschreiben, wie man sie benutzt.

Diese Browser-Erweiterungen sind nicht auf dem Computer des Betrügers installiert, sondern auf entfernten Servern gehostet. Dieses Format haben sie aus Gründen der Benutzerfreundlichkeit, genau wie andere einfache und weit verbreitete Browsererweiterungen, mit denen die Webnutzer ihre Passwörter speichern, Gutscheine finden oder Webseiten übersetzen.

Dieser Emulator-as-a-Service-Ansatz ist im weitesten Sinne „Betrug als Dienstleistung“, der Emulatoren-Angriffe in systematische, groß angelegte Aktionen verwandelt. Da ihre Verwendung mittlerweile so einfach geworden ist, wächst die Bedrohung durch die Emulatoren, die für nahezu jeden potenziellen Betrüger zugänglich sind.

Wie können betrügerische Geräte entdeckt werden?

Wie sonst auch, muss man immer auf der Hut und dem Gegner einen Schritt voraus sein.

Um Ihr Unternehmen und seine Kunden vor betrügerischen Geräten zu schützen, wird ein zweigleisiger Ansatz dringend empfohlen, um sich über die neuesten Angreifertechniken und neue Bedrohungen auf dem Laufenden zu halten:

Datenanreicherung: Zusammenführen mehrerer Quellen von Geräteintelligenz

Verhaltensbiometrie: sowohl interne als auch externe Daten verwenden, um die Erkennung betrügerischer Geräte zu verbessern

Datenanreicherung

Cyberkriminelle versuchen, legitime Geräte auf verschiedene Weise zu imitieren. So fälschen sie z. B. Signale an Sensoren und beseitigen nach dem Löschen eines emulierten Geräts ihre Spuren. Diese Tricks sind zwar raffiniert, haben aber auch ihre kleinen Schwächen.

Fortschrittliche Datenanreicherungstechnologie kann Ihnen helfen, zwischen menschlichen und nichtmenschlichen Benutzern zu unterscheiden, indem Geräteattribute mit Verhaltensdaten gekoppelt werden, wodurch sich betrügerische Geräte identifizieren lassen. Dadurch lässt sich leichter erkennen, ob ein Gerät manipuliert oder vorgetäuscht wurde. Dies liegt daran, dass Emulatoren einen Fußabdruck auf dem Betriebssystem hinterlassen und unvollständige kritische Verhaltensdaten haben, wie z. B. mobile Attribute ohne Beschleuniger- oder Gyroskopdaten. Dies sind automatische Warnsignale, die leicht identifiziert werden können.

Verhaltensbiometrie

Diese Marker ergänzen die verhaltensbiometrischen Merkmale und ermöglichen das Erkennen emulierter Geräte. Die Verhaltensbiometrie nutzt maschinelles Lernen, um Erwartungen über die Interaktionen von Mensch und Gerät und die damit verbundenen Muster zu erarbeiten. Mit Sensoren, die in mobile Geräte eingebettet sind – von Touchscreens bis hin zu GPS-Funkgeräten – extrahieren und analysieren die Verhaltensbiometrien Hunderter von Datenpunkten, die genau definieren, wie die Menschen ihre Geräte nutzen. Algorithmen untersuchen dann jedes Gerät, das auf das System oder die App der Nutzer zugreifen will, um festzustellen, ob die Datenpunkte des Geräts auf ein echtes oder ein emuliertes mobiles Gerät schließen lassen.

Diese biometrischen Tools untersuchen Geräteparameter, z. B. die Druckkraft bei der Berührung des Displays, die Geschwindigkeit beim Tippen und Wischen, Bewegungen des Handgelenks und der Handflächen beim Berühren des Displays und vieles mehr. Ein einziges Wischen auf einem Touchscreen gibt Aufschluss über die Position und den Druck des Fingers und auch über die Intensität der vom Beschleunigungsmesser als Reaktion darauf erzeugten Vibrationen.

Obwohl diese Interaktionen Hunderte von Datenpunkten erzeugen, bleiben die menschlichen Muster, die sie offenbaren, über verschiedene Interaktionen hinweg konstant. Die Stärke des Drucks, der beim Wischen ausgeübt wird, ist von Person zu Person unterschiedlich, und dieser Druck ist bei jeder Person einzigartig. Mit anderen Worten: Es ist selten, dass zwei Personen genau das gleiche Verhalten beim Wischen zeigen.

Andererseits ist es nicht ungewöhnlich, dass emulierte betrügerische Geräte dieselben programmierten Parameter für virtuelles Wischen und andere Aktionen auf allen virtuellen Geräten haben, die ein Betrüger erstellt. Diese Vorgehensweise ist für den Betrüger viel einfacher als das Programmieren eindeutiger Werte für jede Variable, was viel zeitaufwändiger wäre.

Ein weiterer biometrischer Datenpunkt ist die Ausrichtung des Telefons eines Nutzers beim Wischen. Beim Wischen mit dem Finger ist das Gerät normalerweise zum Benutzer geneigt. Der Winkel und die Richtung dieser Neigung sind zwar bei jeder Person unterschiedlich, aber generell bei jedem Nutzer einzigartig.

Aus Dutzenden von Verhaltensweisen entsteht hier eine Zusammenstellung von Nuancierungen, die nicht einfach so simuliert werden kann. Durch das Untersuchen dieser Verhaltensdaten wird der Betrüger vom echten Benutzer unterschieden und der Betrug wird ihm erschwert.

Fazit

Leider sind Emulatoren weitverbreitet. Neuentwicklungen haben dazu geführt, dass sie häufiger verwendet werden, da der Betrug mit Mobilgeräten weltweit weiter zunimmt und sich weiterentwickelt.

Die bekannten Tools zur Betrugserkennung können emulierte Geräte nur schwer aufspüren, daher ist davon auszugehen, dass auf einer Website wahrscheinlich sowohl emulierter Datenverkehr als auch solcher echter Geräte zu finden ist. Die Emulatoren sind jedoch aus denselben Gründen verwundbar, die sie auch stark machen: Da es sich nicht um reale Geräte handelt, können sie auch nicht alle einzigartigen Eigenschaften eines physischen Geräts aufweisen.

Durch die Verwendung eines leistungsstarken doppelten Ansatzes, der auf Datenanreicherung und Verhaltensbiometrie basiert, werden schwer zu fälschende Datenpunkte und Parameter erstellt. Das macht es für emulierte Geräte schon außerordentlich schwer, als physische Geräte durchzugehen, ohne auf spezifische Fußabdrücke oder klassische Erkennungsmethoden angewiesen zu sein. So sind biometrische Tools selbst gegen die raffinierteste Emulationssoftware wirksam.

Erfahren Sie mehr über das Aushebeln von Emulatoren und betrügerischen Geräten

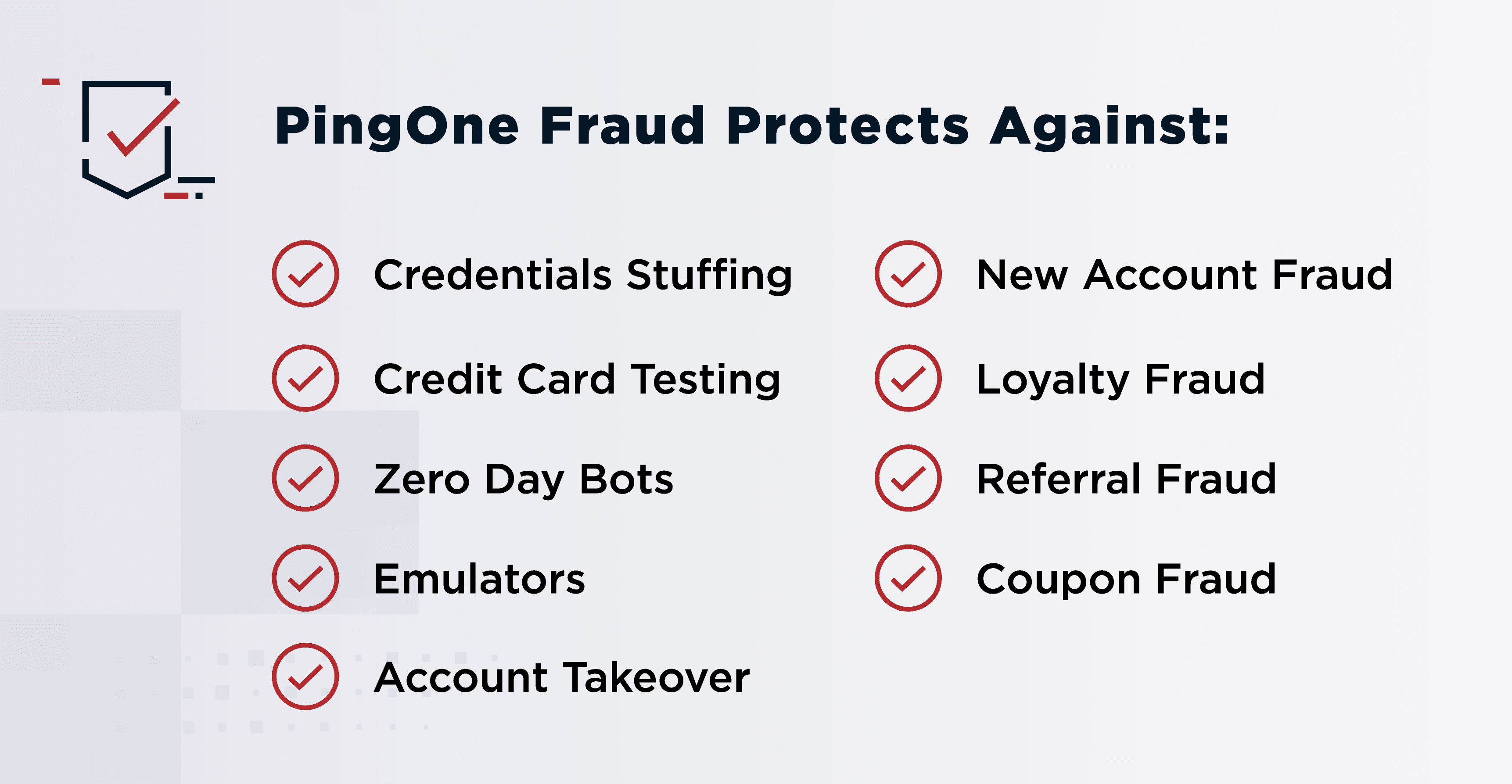

PingOne Fraud erkennt eine Vielzahl von Betrugsfällen mithilfe von Verhaltensnavigation, Verhaltensbiometrie, Geräteattributen, Netzwerkattributen und mehr, um Sie beim Schutz kritischer Infrastrukturen zu unterstützen, indem betrügerische Aktivitäten erkannt werden, ohne die Benutzererfahrung zu beeinträchtigen.

Verwandte Ressourcen:

Starten Sie jetzt

Kontaktieren Sie uns

Erfahren Sie, wie Ping Ihnen helfen kann, sichere Erlebnisse für Mitarbeiter, Partner und Kunden in einer sich schnell wandelnden digitalen Welt zu bieten.