Introduction

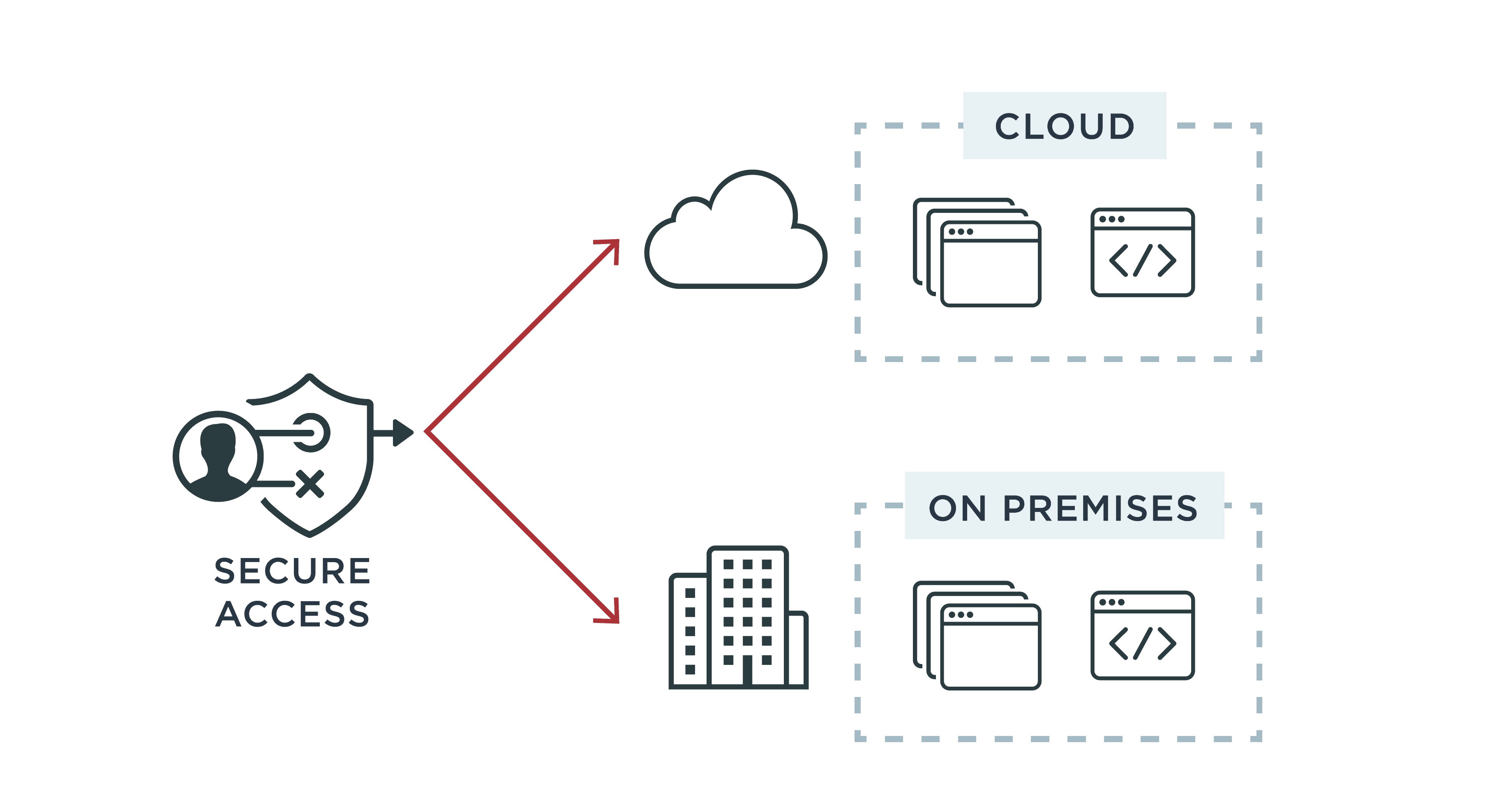

Contrôler les accès aux données et aux réseaux est une vraie priorité pour n’importe quelle organisation. Les entreprises ont recours au contrôle des accès, également appelé autorisation, pour donner accès aux ressources en utilisant des permissions prédéterminées ou personnalisées sur la base du rôle de l’utilisateur, des attributs de l’identité ou de facteurs de risque.

Il est également fondamental de protéger l’accès aux données des clients, sur la base de trois facteurs principaux : les réglementations sur la confidentialité des données, les besoins de sécurité de l’entreprise et les attentes en matière d’expérience client. Garantir à la fois une bonne expérience client, la sécurité des données et la conformité aux réglementations peut être difficile compte tenu du nombre d’applications et d’API impliquées, ainsi que du nombre d’individus et de processus requis pour procéder aux changements et aux mises à jour nécessaires.

Examinons deux options de contrôle d’accès :

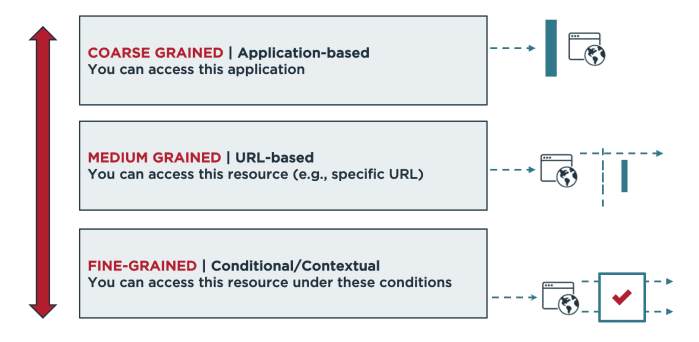

Le contrôle d’accès basé sur les rôles (RBAC) donne accès à des ressources ou à des informations en fonction des rôles des utilisateurs. Ce rôle peut être défini par l’intitulé du poste, le département, le lieu ou une responsabilité particulière.

Le contrôle des accès basé sur les attributs (ABAC) constitue une approche plus flexible des décisions d’autorisation, en utilisant des informations supplémentaires (attributs) pour éclairer les décisions stratégiques. S’affranchir des rôles permet de gagner en précision grâce aux attributs, notamment contextuels, en ce qui concerne l’autorisation d’accès à un individu.

En poursuivant votre lecture vous en saurez plus sur le RBAC et l’ABAC, notamment leurs différences, leurs avantages et leurs inconvénients.