Guide à usage des responsables sécurité : IAM et modèle Zero Trust

« Ne faire confiance à personne, suspecter tout le monde »

Cette formule, qui rappelle la guerre froide,1 se pose aujourd’hui pour les responsables sécurité en réel principe au quotidien. Les professionnels de la sécurité adoptent de plus en plus le modèle Zéro Trust2 dont la philosophie prône l’élimination de toute confiance implicite dans un réseau d’entreprise. Tandis qu’utilisateurs et appareils deviennent mobiles et que les applications migrent vers le cloud, les grandes entreprises créent des réseaux en supposant que n’importe qui peut y être présent, n’importe quand. Elles interdisent donc tout accès ouvert à leurs ressources résidant dans leurs réseaux.

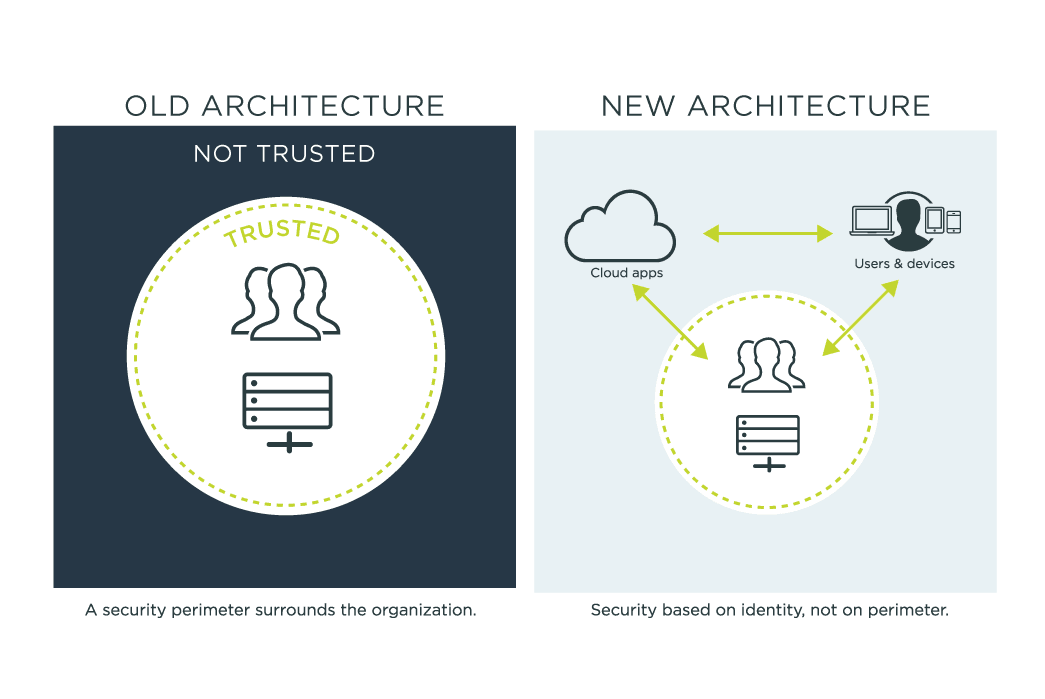

En termes de sécurité, l’ancienne approche reposant sur le périmètre est remplacée par le modèle zéro confiance : un modèle qui place l’identité en son centre.

« Les approches de sécurité actuelles étant incapables de protéger les données, le Zero Trust est la meilleure manière, et la plus moderne, de sécuriser votre réseau ».3

- John Kindervag, vice-président et analyste principal, Forrester

Google est une entreprise qui avance dans cette direction. Le programme BeyondCorp que Google a commencé à développer il y a plus de six ans, affiche un modèle de sécurité qui :

• Place l’identité de l’utilisateur en son centre.

• Ne repose pas sur le périmètre de pare-feu classique avec VPN.

• Autorise un accès pratique et sécurisé aux ressources.

• Fournit un niveau optimal d’assurance de sécurité.

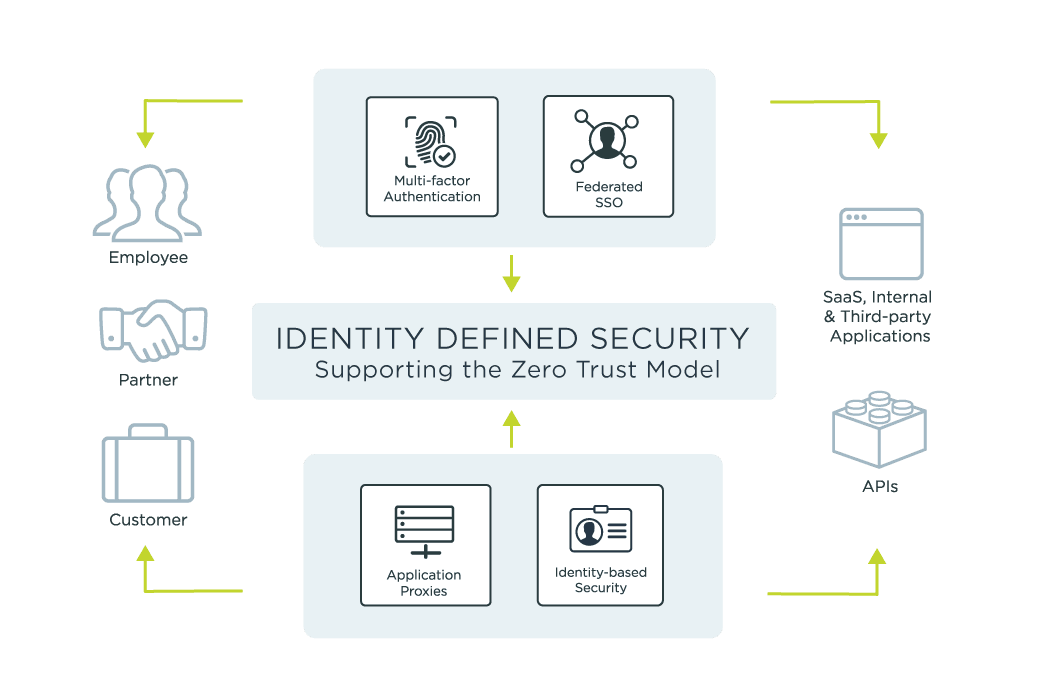

Tandis que l’adoption du modèle zero trust s’étend, les responsables sécurité mettent en œuvre des contrôles de gestion des accès et des identités (IAM) qui octroient aux utilisateurs un accès au réseau à partir de n’importe quel endroit, tout en assurant une sécurité centralisée rigoureuse. C’est ce qu’on appelle Identity Defined Security : une architecture de sécurité fondée sur les identités.

Alors comment faire pour créer un modèle zero trust reposant sur une architecture Identity Defined Security ? Il convient de garder à l’esprit quatre principes.

1 Tinker Tailor Soldier Spy, directed by Tomas Alfredson, 2011

2 « Thieves drain 2fa-protected bank accounts by abusing SS7 routing protocol », consulté le 5 juin 2017, https://arstechnica.com/security/2017/05/ thieves-drain-2fa-protected-bank-accounts-by-abusing-ss7-routing-protocol/

3 « Zero Trust : The Way Forward in Cybersecurity », Dark Reading, 10 janvier 2017, consulté le 13 juin 2017, http://www.darkreading.com/attacks-breaches/zero-trust-the-way-forward-in-cybersecurity/a/d-id/1327827

01

LES IDENTITÉS, LE NOUVEAU PÉRIMÈTRE

Tous les contrôles de sécurité du monde ne vous serviront à rien si vous ne savez pas qui sont les utilisateurs.

Vous ne pouvez plus vous en remettre aux employés qui accèdent aux applications derrière le pare-feu de l’entreprise via des ordinateurs professionnels ou à un environnement dans lequel les consommateurs accèdent à votre site web depuis un lieu unique. L’entreprise numérique continuant à donner aux employés, partenaires et clients un accès sans précédent aux applications et aux données en dehors du périmètre du pare-feu ; il est impératif de passer à une authentification dynamique et continue pour s’assurer que l’utilisateur est exactement celui qu’il prétend être, en toutes circonstances.

Une authentification forte, adaptative et continue repose sur un système centralisé qui gère l’authentification pour toutes les ressources. Cela permet un niveau approprié d’assurance d’authentification selon le risque de la transaction. Cela inclut également l’authentification continue, qui permet de déceler les changements de comportement ou de contexte . vous pouvez ainsi savoir si un autre utilisateur que l’utilisateur d’origine prend le contrôle de la session.

Par ailleurs, même si vous savez qui est l’utilisateur, il n’a pas pour autant le champ libre sur toutes vos ressources. Grâce à une autorisation forte basée sur une seule couche de contrôle déterminant la politique d’accès pour chaque application et page d’application, vous savez non seulement qui est l’utilisateur mais aussi qu’il accède uniquement aux informations et aux données auxquelles vous acceptez qu’il accède.

02

L’AUTHENTIFICATION MULTI-FACTEURS, UNE SOLUTION INTELLIGENTE

Finie l’époque où seuls les noms d’utilisateur et les mots de passe permettaient l’authentification. Dans de nombreuses organisations, cette approche dépassée a été remplacée par l’authentification à double facteurs (2FA), qui exige des utilisateurs de fournir deux preuves de leur identité. Mais récemment, de nombreux pirates ont réussi à contourner ces mesures pour se remplir les poches. En 2017 par exemple, des escrocs ont pillé des comptes bancaires allemands en redirigeant vers des numéros de téléphone dont les pirates ont pris le contrôle des SMS utilisés par les banques pour envoyer des mots de passe à usage unique.4

C’est pour cette raison que l’authentification multi-facteurs (MFA) s’impose comme une méthode de protection plus intelligente. Dans ce domaine, les bonnes pratiques nécessitent également au moins deux facteurs, à la différence que les facteurs des méthodes MFA et 2FA appartiennent à des catégories différentes. Pour pouvoir s’authentifier, un utilisateur doit fournir quelque chose appartenant au moins à deux catégories différentes, par exemple un mot de passe et une empreinte digitale ou un code PIN et un mot de passe à usage unique, provenant d’un jeton matériel. Ces catégories sont :

CE QUE JE SAIS : le plus souvent, mot de passe ou code PIN

CE QUE J’AI : carte de crédit, téléphone mobile ou jeton matériel

CE QUE JE SUIS : données biométriques comme empreinte digitale, rétine ou reconnaissance faciale

Vous pouvez aussi appliquer une authentification basée sur les risques (ou par étapes) pour évaluer de manière dynamique le risque associé à la demande. L’utilisation de mécanismes contextuels passifs, comme la géolocalisation et l’environnement informatique, vous permet de recueillir des données sur l’utilisateur et de définir des exigences appliquées par étapes si le comportement de l’utilisateur dévie du profil type établi.

4 « Thieves drain 2fa-protected bank accounts by abusing SS7 routing protocol », consulté le 5 juin 2017, https://arstechnica.com/security/2017/05/ thieves-drain-2fa-protected-bank-accounts-by-abusing-ss7-routing-protocol/

03

LE SSO FÉDÉRÉ EST INCONTOURNABLE

Pour l’utilisateur final, toutes les variantes du single sign-on (SSO) se ressemblent et remplissent leur mission : offrir une expérience utilisateur fluide et transparente. Mais pour le responsable sécurité, certaines sont bien plus fiables que d’autres et le SSO fédéré sait montrer son meilleur jour.

Dans le modèle traditionnel, les entreprises utilisent les solutions SSO basées sur le coffre-fort à mot de passe et la relecture de mots de passe. Ce modèle SSO simple possède toutefois plusieurs inconvénients. Les mots de passe chiffrés ne sont pas infaillibles et ces systèmes SSO sont souvent des solutions propriétaires « maison » qui fonctionnent avec un nombre limité de ressources et d’appareils. Pour qu’un mécanisme sécurisé puisse accéder aux applications SaaS et autres ressources via un simple clic, vous devez vous tourner vers le SSO fédéré.

Le SSO fédéré remplace les mots de passe par des assertions signées (ou des jetons), ce qui réduit les vecteurs d’attaque. Il s’appuie également sur les standards pour permettre aux entreprises d’échanger en toute sécurité des informations d’utilisateurs avec leurs partenaires, fournisseurs et clients ; elles disposent ainsi d’un meilleur contrôle sur qui a accès à quelles informations et ressources, quel que soit l’emplacement de ces ressources et les types d’appareils que choisissent les utilisateurs pour y accéder. Avec le SSO fédéré, les utilisateurs s’authentifient une fois puis utilisent cette session authentifiée pour accéder à toutes les applications qu’ils sont autorisés à utiliser.

04

LES PROXY D’APPLICATIONS DEVRAIENT CONTRÔLER LES ACCÈS

La majorité des entreprises se noient sous des silos de politiques d’accès et d’autorisation qui gèrent les accès au réseau, au pare-feu, aux applications web existantes, aux API, aux applications cloud privées et SaaS. Cela génère des failles de sécurité, coûte cher, prend du temps et nécessite une maintenance complexe.

Pour mieux gérer les accès, il vaut mieux utiliser une seule couche de contrôle déterminant la politique d’accès pour chaque application et page d’application. Un proxy, qui protège toutes les ressources en exécutant des politiques centralisées, peut utiliser une combinaison de données contextuelles qui détermine si l’utilisateur peut être autorisé à accéder à la ressource concernée.

Les solutions modernes de gestion des accès vous permettent de déployer ces passerelles tant pour des environnements en local que pour des environnements cloud privés, afin de protéger les applications et les API via un ensemble dynamique de politiques définies et gérées de manière centralisée. L’utilisation de protocoles d’identité modernes tels que OAuth et OpenID Connect permet de garantir le respect des meilleures pratiques de sécurité et d’offrir ainsi une protection contre les menaces actuelles et futures.

SÉCURISER VOTRE RÉSEAU

Lors de la création d’un modèle zero trust, ces quatre principes – placer l’identité au centre d’un réseau protégé par l’authentification multi-facteurs, le SSO fédéré et les serveurs proxy – constituent les meilleures pratiques pour atteindre une sécurité réseau élevée dans un contexte où employés, partenaires et clients accèdent aux applications et aux API sur site et dans le cloud.

Pour en être sûr, d’autres technologies jouent un rôle en sécurisant votre réseau (en savoir plus sur ces technologies auprès d’une organisation de fournisseurs de solutions ayant formé le partenariat Identity Defined Security Alliance), mais les meilleures pratiques décrites dans ce guide peuvent et devraient constituer la base du modèle Zero Trust de votre entreprise.

Pour voir comment l’approche Identity Defined Security peut sécuriser les identifiants, les applications et les données de votre entreprise, regardez notre vidéo sur l’Identity Defined Security avec la plateforme Ping Identity.

Contactez-nous pour échanger avec un spécialiste de ce produit

Lancez-vous dès Aujourd'hui

Découvrez comment Ping peut vous aider à offrir des expériences sécurisées aux employés, partenaires et clients dans un monde numérique en constante évolution.

Contactez-Nous

Démonstration Gratuite

Nous vous remercions ! Veuillez consulter votre boîte email.