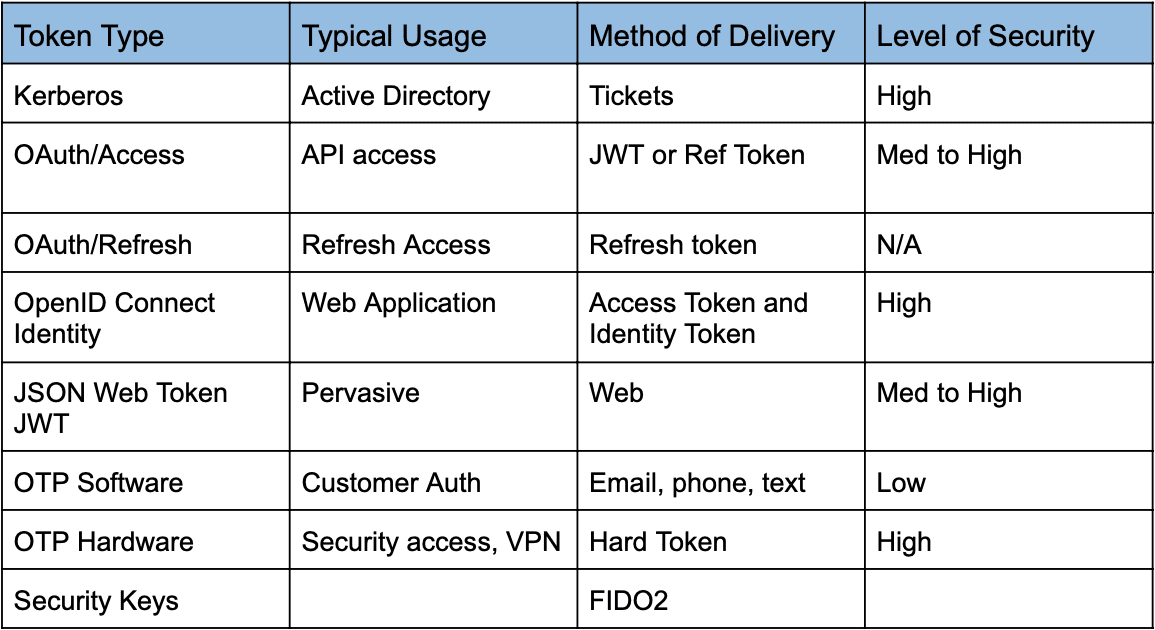

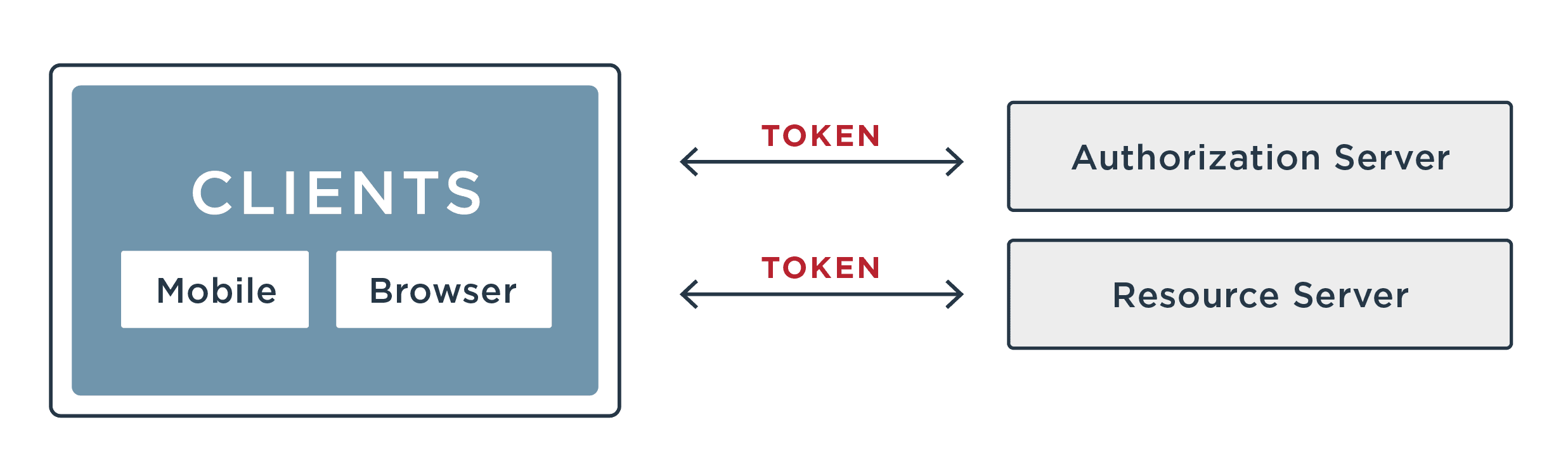

Pour mieux comprendre l’authentification par jeton, prenons quelques exemples de « jetons », qui sont en fait des sortes de phrases ou de mots de passe secrets utilisés pour vérifier les identités.

Un personnage de dessin animé frappe (knocks) à une porte, une trappe s’ouvre laissant apparaître un visage qui attend une phrase secrète (« Joe m’a envoyé ») avant d’ouvrir la porte et de laisser les indésirables dehors. Il pourrait aussi s’agit d’une série spéciale de knocks (on frappe deux fois, pause, on frappe trois fois) au lieu d’une phrase secrète.

Vous préférez peut-être les films d’espionnage, où deux personnes doivent trouver une manière discrète de vérifier leurs identités lorsqu’elles se rencontrent pour la première fois dans un lieu public. Le code secret est un message qu’elles ont convenu. L’espion qui cherche son contact dans un bar fait un commentaire qui semble anodin, auquel son contact réplique avec la bonne réponse pour vérifier son identité. C’est alors que la conversation ou la remise d’informations confidentielles pourra avoir lieu.

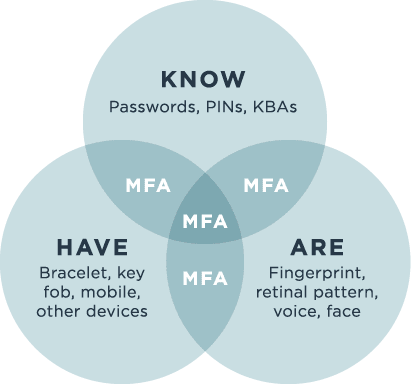

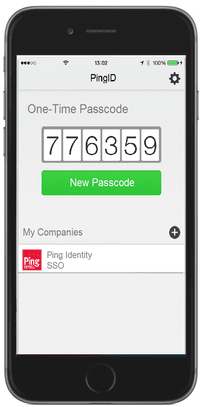

Qu’ils s’agisse de dessins animés ou de films, les jetons d’authentification sont des outils incroyablement utiles lorsque nous réalisons des transactions en ligne pour prouver notre identité lors des connexions, des mises à jour, des achats et autres procédures. Ce qui est bien avec les jetons, c’est qu’ils peuvent être simples, comme dans le cas d’une expérience de connexion, ou pas trop, en appliquant des « frictions » (supplémentaires ou ajoutées manuellement) comme je l’ai expliqué dans de précédents articles, pour s’assurer que vous êtes bien qui vous prétendez être et que vous voulez bien réaliser une action en particulier.

Étant donné que les jetons ne doivent pas contenir les données personnelles d’un utilisateur et qu’ils sont générés par algorithme/logiciel, ils protègent ces données des hackers. C’est une grande amélioration pour les entreprises qui utilisent le numéro de sécurité sociale de quelqu’un ou d’autres informations personnelles/privées telles que leur numéro de compte, qui permettent aux acteurs malveillants de voler plus facilement leurs identités. Ou les utilisateurs qui incluent des données personnelles dans leurs mots de passe, comme le nom de leur animal de compagnie, qui peuvent être facilement trouvés par les acteurs malveillants avec une recherche rapide sur les réseaux sociaux de l’utilisateur.