Les outils suivants sont essentiels au maintien de la sécurité IAM. En voici quelques exemples mais non limitatifs :

Single Sign-on (SSO)

La Single Sign-ON est un type de contrôle IAM qui permet aux utilisateurs d’authentifier leur identité sur de nombreuses ressources via un seul ensemble d’informations d’identification. La première fois qu’un utilisateur se connecte, son nom d’utilisateur et son mot de passe sont transmis au fournisseur d’identité pour vérification. Le serveur d’authentification vérifie les identifiants dans le répertoire où sont stockées les données des utilisateurs et lance une session SSO sur le navigateur de l’utilisateur. Lorsque l’utilisateur demande à accéder à une application au sein du groupe de confiance, au lieu de demander un mot de passe, le fournisseur de l’application demande au fournisseur d’identité d’authentifier l’identité de l’utilisateur.

Les avantages de la SSO incluent :

Surface d’attaque réduite de plusieurs identifiants à un seul

Une expérience utilisateur simplifiée et une fatigue des mots de passe minimisée

Réduction des risques de sécurité impliquant des partenaires, des clients et d’autres entités associées à l’entreprise

Authentification multifacteur (MFA)

Lorsqu’un pirate informatique trouve un compte pris en charge par un seul mot de passe et un seul nom d’utilisateur, il sait qu’il a touché un trésor. Les cybercriminels ont accès à des logiciels achetés sur le Dark Web qui peuvent envoyer des centaines de milliers de mots de passe et de noms d’utilisateur à ce compte en moins d’une minute. Une fois que le compte reconnaît la bonne combinaison de lettres, de chiffres et de symboles, le pirate peut accéder au compte et potentiellement mettre la main sur les informations sensibles de l’entreprise.

L'Authentification multifacteur garantit que les utilisateurs numériques sont bien qui ils prétendent être en exigeant qu’ils fournissent au moins deux éléments de preuve pour prouver leur identité. Chaque preuve doit provenir d’une catégorie différente : Quelque chose qu’ils connaissent, quelque chose qu’ils ont ou quelque chose inhérent à leur individu. Si l’un de ces facteurs a été corrompu par un hacker ou par un utilisateur non autorisé, les chances qu’un autre facteur ait également été corrompu sont faibles. C’est pourquoi le fait de demander plusieurs facteurs d’authentification fournit un niveau supérieur d’assurance quant à l’identité de l’utilisateur. Ces facteurs supplémentaires peuvent prendre la forme de codes numériques envoyés à un téléphone portable, de porte-clés, de cartes à puce, de vérifications de localisation, d’informations biométriques ou d’autres facteurs.

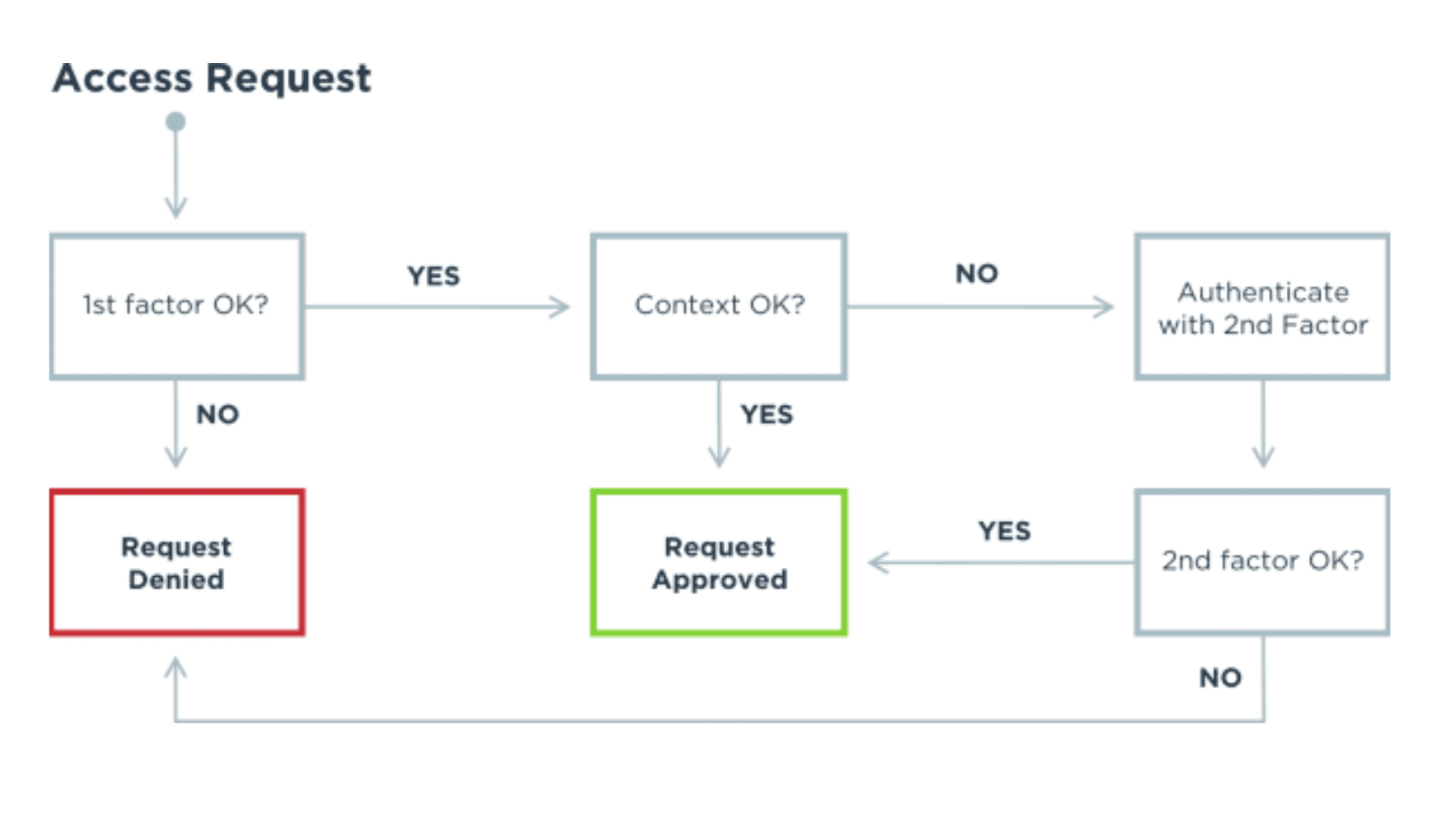

SDécouvrez comment fonctionne une demande d’accès avec la MFA :

Annuaire

Les données d’identité des utilisateurs sont une cible privilégiée pour les attaquants, en particulier lorsqu’elles sont hébergées dans des data store décentralisés avec des stratégies de sécurité incohérentes. La sécurité IAM peut aider à protéger les données des employés, des partenaires et des clients via un annuaire qui centralise et chiffre les données d’identité, les protégeant des attaques. Une solution d’annuaire solide peut également aider à protéger contre les attaques internes en permettant aux entreprises de limiter l’accès administrateur et en envoyant des alertes actives et passives lorsqu’une activité suspecte se produit.

Réinitialisations de mot de passe en libre-service

Une caractéristique importante mais souvent négligée d’une solution de sécurité IAM est la possibilité de mettre en œuvre des réinitialisations de mot de passe en libre-service au lieu d’obliger les utilisateurs à envoyer des demandes aux services d’assistance du service informatique. En permettant aux employés d’utiliser la MFA pour authentifier leur identité et réinitialiser les mots de passe, non seulement vous réduisez le nombre de réinitialisations de mots de passe coûteuses, mais aussi le risque de sécurité lié au piratage des mots de passe par des hackers surveillant le système de « chat » est considérablement réduit.