L’un des développements récents les plus populaires en matière de passwordless est le FIDO (Fast Identity Online). FIDO (Fast Identity Online). FIDO est un standard ouvert qui permet aux utilisateurs de s’authentifier via une connexion chiffrée hautement sécurisée, qui résiste au phishing et est facile à mettre en œuvre. FIDO2, le protocole le plus récent, utilise les terminaux physiques des utilisateurs pour stocker localement des identifiants sur un équipement sécurisé et relever des défis d’authentification.

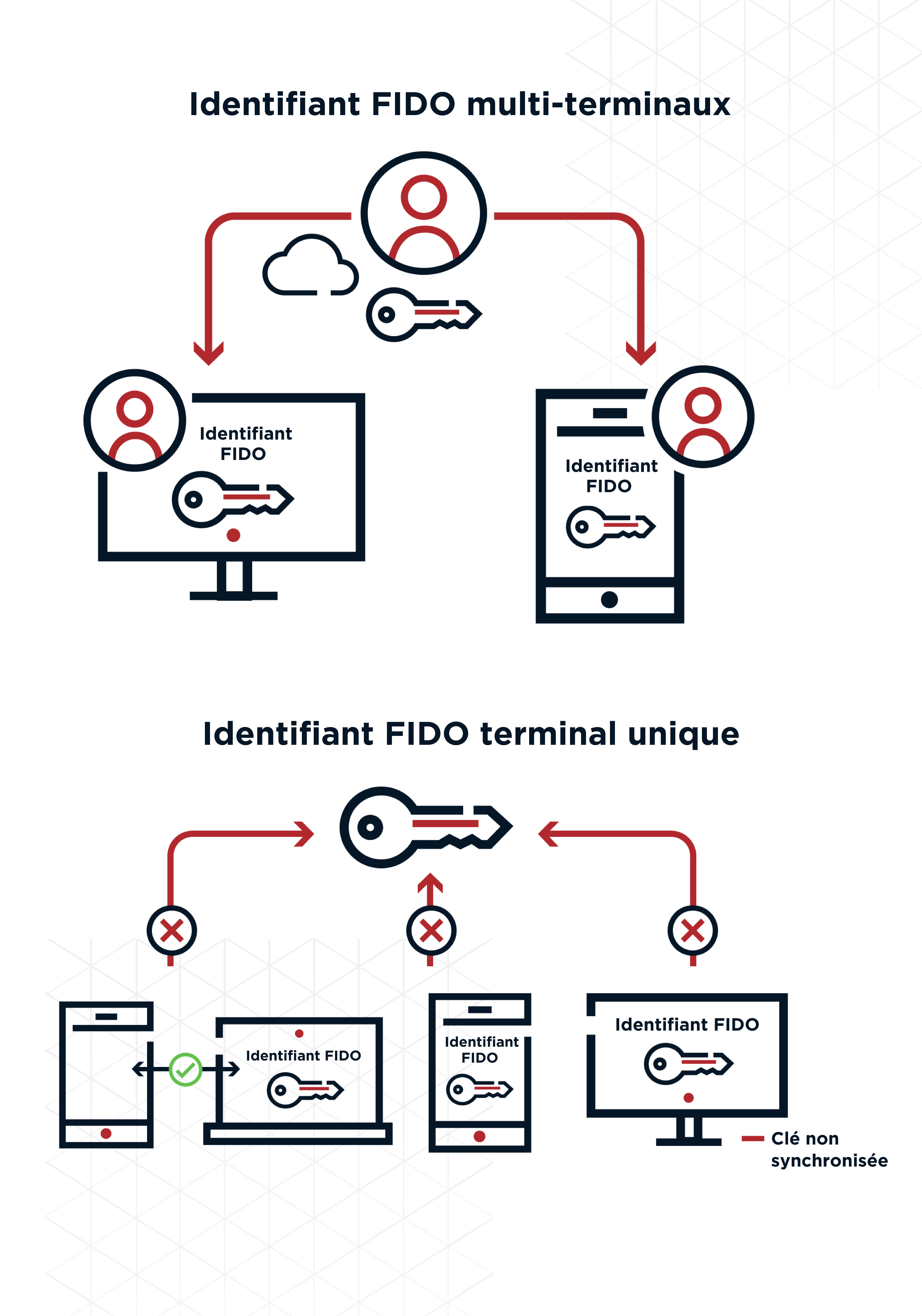

Le fait que Apple, Google et Microsoft aient annoncé conjointement qu’ils soutiennent le passwordless est une affirmation claire que FIDO est le moyen d’avancer vers un futur passwordless, ce qui en fait le nouveau standard. Les passkeys suppriment les barrières les plus courantes à l’adoption du FIDO en (1) permettant aux utilisateurs d’adhérer une fois à FIDO, en partageant l’identifiant entre les terminaux sur la même plateforme, et (2) en étant capable d’utiliser des terminaux FIDO enregistrés sur une plateforme pour s’authentifier lors d’une connexion sur une autre.

Il n’a pas été facile d’arriver jusque là. Remontons un peu dans le passé pour voir comment nous en sommes arrivés là.

Premiers problèmes avec FIDO

S’agissant d’une solution chiffrée liée à la fois à un domaine et à un hardware, FIDO a la réputation d’être une méthode hautement sécurisée et recommandée pour la gestion des identités et des accès (IAM).

Toutefois, aussi innovant que FIDO prétende être (en particulier comparé à une utilisation traditionnelle des mots de passe), FIDO a dans les premiers temps connu quelques défauts qui ont dû être corrigés afin que de grandes entreprises telles que Apple, Google et Microsoft se trouvent là où elles sont aujourd’hui, avec l’annonce de la mise en œuvre de passkeys passwordless/FIDO.

Voici quelques uns de ces défauts rencontrés :

Enregistrement et facilité d’utilisation

L’un des premiers problèmes rencontrés avec FIDO était qu’il fallait toujours utiliser des mécanismes d’authentification plus faibles (comme des mots de passe) pendant le processus d’enregistrement initial. Lors du premier enregistrement sur un terminal jouant le rôle de plateforme FIDO, l’utilisateur devait nécessairement lier son authentification à cette plateforme sur ce terminal.

Ceci voulait dire que si vous essayiez de vous connecter depuis un autre terminal plateforme en votre possession, vous deviez vous authentifier en utilisant une méthode alternative (de nouveau en ayant généralement recours à un mot de passe) avant que le site ou l’application vous donne accès. Puis, une fois approuvé, vous deviez enregistrer également ce nouveau terminal pour pouvoir utiliser FIDO sur celui-ci. Cette procédure devait se répéter sur chacun des terminaux utilisés pour l’accès.

Ceci entraînait une réelle complexité d’utilisation, rendant les organisations réticentes à abandonner les traditionnels mots de passe et leurs procédures de connexion habituelles, même si elles étaient moins sécurisées, en échange d’un nouveau système représentant uniquement un léger progrès.

Impossibilité d’éliminer totalement les mots de passe

Compte tenu des difficultés rencontrées lors de l’enregistrement, FIDO n’avait du sens que dans un seul cas de figure. Pour que FIDO remplisse son objectif d’éliminer complètement les mots de passe et de supprimer la menace des attaques ciblant couramment ces derniers, il fallait l’adopter intégralement et en faire l’unique moyen d’authentification pour les utilisateurs. En d’autres termes, le fait de continuer à mélanger des méthodes de connexion traditionnelles avec mot de passe constituait un casse-tête qui conduisait FIDO à ne pas respecter sa promesse de passwordless.

Récupération

De plus, l’incapacité à éliminer entièrement les mots de passe a finalement conduit à des problèmes de récupération. Concrètement, les organisations qui choisissaient la voie décrite plus haut (en faisant de FIDO le principal moyen d’authentification de leurs utilisateurs) finissaient par rencontrer des problèmes de récupération des comptes utilisateur. Ces problèmes de récupération résultaient de la complexité d’utilisation mentionnée précédemment. En conséquence, les utilisateurs devaient toujours avoir accès à au moins deux terminaux FIDO enregistrés, au cas où ils en perdaient un, pour permettre la récupération des comptes.

Autrement, en l’absence du seul terminal FIDO enregistré auquel leurs identités étaient associées, ils ne pourraient accéder à aucun de leurs comptes.

Adoption lente

Comme vous pouvez le voir, FIDO était associé à de nombreux problèmes. De l’incapacité à éliminer entièrement les frictions dès la procédure d’enregistrement initiale aux problèmes de récupération de comptes via le besoin de disposer d’un terminal FIDO supplémentaire en backup comme moyen de secours (au cas où un utilisateur perdait un terminal FIDO), il était difficile de voir l’avantage que FIDO pouvait apporter aux organisations et à leurs utilisateurs. Ceci a efficacement freiné une large adoption de FIDO.