- LEITFADEN -

Expertenleitfaden:

IAM und das Zero-Trust-Modell

„Niemandem vertrauen, alle verdächtigen“

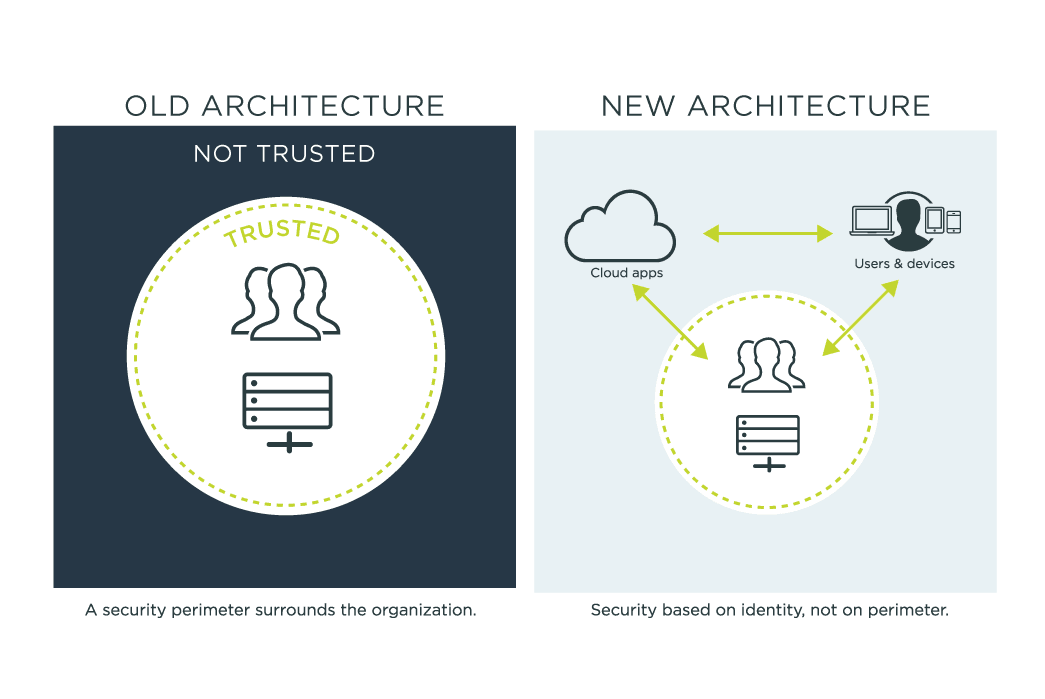

Mehr als nur ein Filmzitat aus der Zeit des Kalten Krieges,1 spiegelt dieses Mantra die prinzipielle Vorgehensweise heutiger Sicherheitsexperten wider. Immer mehr Sicherheitsspezialisten setzen auf das sogenannte Zero Trust-Modell,2 das auf der Philosophie basiert, dass es in einem Unternehmensnetzwerk kein absolutes Vertrauen geben sollte. Jetzt, da viele Benutzer und Geräte mobil sind und Apps in die Cloud verlagert werden, findet ein Umdenken statt: Führende Unternehmen gehen beim Design ihrer Netzwerke von der Annahme aus, dass sich tatsächlich jeder (auch unautorisierte Personen) in ihrem Netzwerk aufhalten könnte, und erlauben keinen offenen Zugriff auf ihre Unternehmensressourcen.

Der alte, perimeterbasierte Sicherheitsansatz wird zunehmend durch ein neues Konzept ersetzt, das darauf beruht, niemandem zu vertrauen. Es handelt sich dabei um ein Zero Trust-Modell, in dessen Mittelpunkt Identitäten stehen.

„Viele aktuelle Sicherheitsansätze bieten nur einen unzureichenden Schutz. Das Zero-Trust-Modell ist die beste und modernste Methode, um Ihr Netzwerk dauerhaft zu sichern.“3

- John Kindervag, VP und Principal Analyst bei Forrester

Google ist eines dieser Unternehmen, das sich für diesen Weg entschieden hat. Sein BeyondCorp-Programm – dessen Entwicklung bereits vor über sechs Jahren von Google initiiert wurde – ist ein Beispiel für ein Sicherheitsmodell, das:

• Benutzeridentitäten in den Mittelpunkt stellt.

• Sich nicht auf die traditionelle Firewallgrenze mit VPN verlässt.

• Einen praktischen und sicheren Zugriff auf Ressourcen ermöglicht.

• Das größtmögliche Sicherheitsniveau gewährleistet.

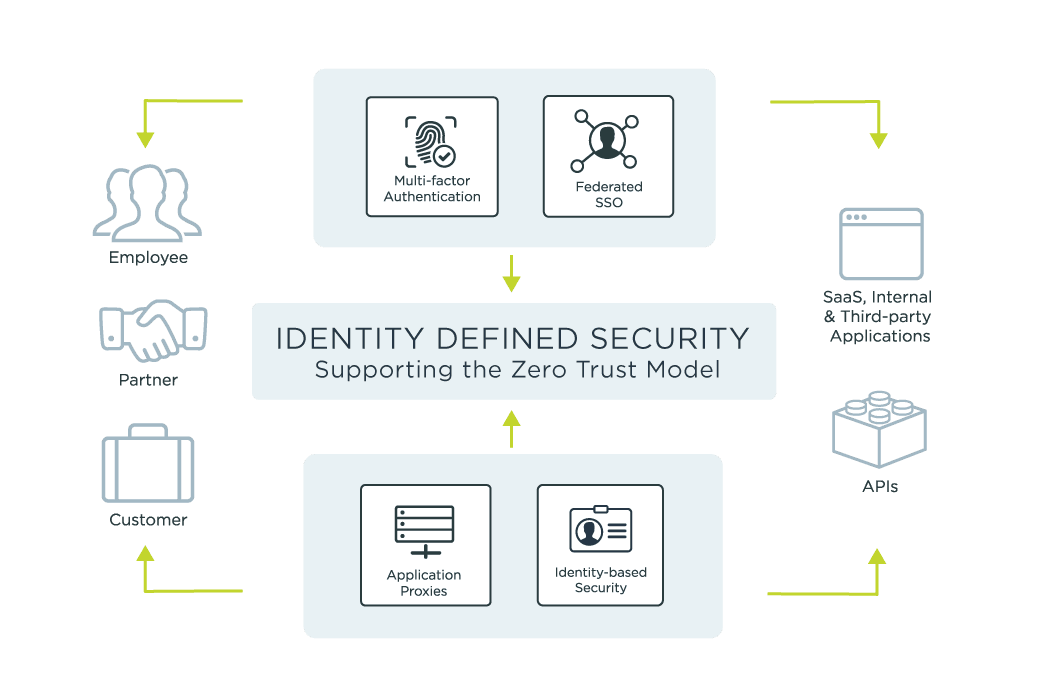

Mit der zunehmenden Verbreitung des Zero-Trust-Modells implementieren immer mehr Sicherheitsexperten Identity- und Access-Management (IAM)-Kontrollen, die Benutzern einen Zugriff auf das Netzwerk von jedem beliebigen Standort aus ermöglichen und gleichzeitig eine robuste, zentralisierte Sicherheit garantieren. Genau das versteht man unter Identity Defined Security: eine Sicherheitsarchitektur, die auf Identitäten beruht.

Wie genau kann man ein Zero-Trust-Modell auf der Grundlage einer Identity Defined Security-Architektur erstellen? Es ist gar nicht so schwer – Sie müssen nur vier Grundsätze beachten.

1 „Dame, König, As, Spion“, 2011, Regie: Tomas Alfredson

2 „Thieves drain 2fa-protected bank accounts by abusing SS7 routing protocol“ (Diebe nutzen das SS7-Routing-Protokoll, um Bankkonten zu stehlen, die durch 2FA geschützt waren), aufgerufen am 5. Juni 2017, https://arstechnica.com/security/2017/05/ thieves-drain-2fa-protected-bank-accounts-by-abusing-ss7-routing-protocol/

3 John Kindervag, „Zero Trust’: The Way Forward in Cybersecurity“ (Zero Trust: der neue Ansatz in der Cybersicherheit), Dark Reading, 10. Januar 2017, aufgerufen am 13. Juni 2017, http://www.darkreading.com/attacks-breaches/zero-trust-the-way-forward-in-cybersecurity/a/d-id/1327827

01

IDENTITÄTEN SIND DIE NEUEN NETZWERKGRENZEN

Alle Sicherheitskontrollen auf der Welt bringen Ihnen nichts, wenn Sie nicht wissen, wer Ihre Benutzer sind.

Sie können sich nicht länger darauf verlassen, dass Mitarbeiter hinter der Unternehmensfirewall über Computer, die von Ihrer Organisation verwaltet werden, auf proprietäre Anwendungen zugreifen oder dass Verbraucher von einem einzigen Standort aus Ihre Website besuchen. Das digitale Unternehmen bietet Mitarbeitern, Partnern und Kunden nie da gewesene Zugriffsmöglichkeiten auf Anwendungen und Daten außerhalb der Firewall. Daher ist es enorm wichtig, dass Sie auf eine dynamische und kontinuierliche Authentifizierung setzen, denn nur so können Sie jederzeit sicherstellen, dass Ihre Benutzer auch wirklich diejenigen sind, die sie vorgeben zu sein.

Eine starke, kontinuierlich anpassbare Authentifizierung basiert auf einem zentralisierten System, das die Authentifizierung für alle Ressourcen verwaltet. Es wählt jeweils eine angemessene Authentifizierungsstufe je nach Risiko der Transaktion. Darüber hinaus setzt dieses System auf eine kontinuierliche Authentifizierung, bei der auf Änderungen im Verhalten oder Kontext geachtet wird, die darauf schließen lassen, dass jemand anderes als der ursprüngliche Benutzer die Kontrolle über die Sitzung übernommen hat.

Außerdem: Nur weil Sie wissen, wer der Benutzer ist, bedeutet das nicht, dass er uneingeschränkt auf all Ihre Ressourcen zugreifen sollte. Eine starke Authentifizierung auf Basis einer einzigen Kontrollebene, die die Zugriffsregeln für jede Anwendung und Anwendungsseite festlegt, stellt nicht nur sicher, dass Sie wissen, wer Ihr Benutzer ist, sondern auch, dass er nur auf die Informationen und Daten zugreift, die Sie tatsächlich freigeben wollen.

02

MFA - DIE INTELLIGENTE ART DER AUTHENTIFIZIERUNG

Die Zeiten, in denen man sich bei der Authentifizierung auf Benutzernamen und Passwörter verlassen hat, sind längst vorbei. In vielen Organisationen wurde dieser veraltete Ansatz durch die Zwei-Faktor-Authentifizierung (2FA) ersetzt. Bei dieser Methode müssen sich die Benutzer anhand von zwei Faktoren authentifizieren. Doch in jüngster Zeit gab es viele Fälle, in denen Angreifer 2FA-Mechanismen umgangen haben, um sich fremdes Eigentum anzueignen. Beispielsweise haben Diebe im Jahr 2017 deutsche Bankkonten leer geräumt, indem sie Textnachrichten, die Banken zum Versenden von Einmalpasswörtern nutzten, an Telefonnummern umgeleitet haben, die von den Angreifern selbst kontrolliert wurden4.

Die Multifaktor-Authentifizierung (MFA) ist im Vergleich hierzu eine intelligentere Authentifizierungsmethode. Zwar sind auch bei der MFA mindestens zwei Faktoren erforderlich, doch der Unterschied zwischen MFA und 2FA besteht darin, dass die Faktoren bei der MFA aus unterschiedlichen Kategorien stammen. Um sich zu authentifizieren, muss der Benutzer Informationen aus mindestens zwei verschiedenen Kategorien angeben, zum Beispiel ein Passwort und einen Fingerabdruck oder eine PIN und ein Einmalpasswort, das aus einem Hard Token ausgegeben wurde. Diese Kategorien sind:

ETWAS, DAS MAN WEIß: in der Regel ein Passwort oder eine PIN

ETWAS, DAS MAN HAT: eine Kreditkarte, ein Mobiltelefon oder ein Hard Token

ETWAS, DAS MAN IST: biometrische Daten wie Fingerabdruck, Netzhaut oder Gesichtskonturen

Zusätzlich können Sie eine risikobasierte Authentifizierung (oder Step-up-Authentifizierung) anwenden, um das Risiko der Anfrage dynamisch zu bewerten. Mithilfe passiver kontextbezogener Mechanismen (z.B. geografischer Standort und Computing-Umgebung) können Sie Daten über den Benutzer erheben und die Anforderungen hochschrauben, wenn das Verhalten des Benutzers von seinem typischen Profil abweicht.

4 „Thieves drain 2fa-protected bank accounts by abusing SS7 routing protocol“ (Diebe nutzen das SS7-Routing-Protokoll, um Bankkonten zu stehlen, die durch 2FA geschützt waren), aufgerufen am 5. Juni 2017, https://arstechnica.com/security/2017/05/ thieves-drain-2fa-protected-bank-accounts-by-abusing-ss7-routing-protocol/

03

FEDERATED SSO IST EIN MUSS

Für den Endbenutzer sehen alle Varianten von Single-Sign-On (SSO) ähnlich aus und sie tun das, wozu sie gedacht sind: eine reibungslose, durchgängige Benutzererfahrung sicherstellen. Doch für Sicherheitsexperten sind manche Varianten wesentlich sicherer als andere und genau hier kann Federated SSO besonders punkten.

Beim traditionellen Modell nutzen Unternehmen SSO-Lösungen auf Basis von Password-Vaulting und Password-Replay. Dieses einfache SSO-Modell hat allerdings mehrere Nachteile. Zum einen bieten verschlüsselte Passwörter keine absolute Sicherheit. Noch dazu handelt es sich bei diesen SSO-Systemen oft um selbst entwickelte proprietäre Lösungen, die nur mit einer begrenzten Anzahl an Ressourcen und Geräten funktionieren. Wenn Sie einen sicheren Mechanismus wollen, der einen Zugriff auf SaaS-Apps und andere Ressourcen mit nur einem Klick ermöglicht, führt kein Weg an Federated SSO vorbei.

Federated SSO ersetzt Passwörter mit signierten Aussagen (oder Token), die Angriffsvektoren minimieren. Außerdem nutzt Federated SSO Standards, um Benutzerinformationen über Partner, Lieferanten und Kunden hinweg sicher auszutauschen. Organisationen haben eine bessere Kontrolle darüber, wer Zugriff auf welche Informationen und Ressourcen hat, und zwar unabhängig davon, wo sich diese Ressourcen befinden und über welche Geräte der Zugriff erfolgt. Mit Federated SSO müssen sich Nutzer lediglich einmal authentifizieren. Anschließend können sie über diese authentifizierte Sitzung auf alle Anwendungen zugreifen, für die sie autorisiert sind.

04

ANWENDUNGSPROXYS SOLLTEN DEN ZUGRIFF STEUERN

In den meisten Unternehmen herrscht ein Durcheinander isolierter Zugriffs- und Autorisierungsregeln, die den Zugang für Netzwerke, Firewalls, veraltete Web-Apps, APIs sowie Private-Cloud- und SaaS-Anwendungen steuern. Solche Ansätze verursachen nicht nur Sicherheitslücken – sie sind dazu auch noch teuer, zeitaufwendig und mit einem hohen Wartungsaufwand verbunden.

Besser wäre es, eine einzige Kontrollebene zu nutzen, auf der die Zugriffsregeln für jede Anwendung und Anwendungsseite festgelegt werden. Ein Proxy, das alle Ressourcen mithilfe zentralisierter Regeln schützt, kann eine Kombination kontextbezogener Daten nutzen, um zu bestimmen, ob der Benutzer auf die Ressource zugreifen darf.

Mit modernen Access-Management (AM)-Lösungen können Sie diese Gateways für lokale Umgebungen und Private-Cloud-Umgebungen nutzen, um sowohl Anwendungen als auch APIs mit einem dynamischen Satz zentral definierter und verwalteter Regeln zu schützen. Moderne Identitätsprotokolle wie OAuth und OpenID Connect bieten nicht nur einen zuverlässigen Schutz vor heutigen und künftigen Bedrohungen – Sie können sich auch jederzeit darauf verlassen, dass sie Best Practices rund um die Sicherheit befolgen.

UMFASSENDER NETZWERKSCHUTZ

Bei der Konzeption eines Zero Trust-Modells sollten Sie Identitäten in den Mittelpunkt eines Netzwerks stellen, das durch MFA, Federated SSO und Proxy-Server geschützt ist. Diese vier Prinzipien entsprechen der empfohlenen Vorgehensweise, um eine robuste Netzwerksicherheit in einem Umfeld zu schaffen, in dem Mitarbeiter, Partner und Kunden lokal und in der Cloud auf Anwendungen und APIs zugreifen.

TZweifelsohne spielen auch weitere Technologien eine wichtige Rolle bei der Absicherung Ihres Netzwerks. Mehr über diese Technologien erfahren Sie bei einer Serviceprovider-Organisation, die sich zur Identity Defined Security Alliance) zusammengeschlossen haben. Jedoch sollten Sie die in diesem Leitfaden hervorgehobenen Best Practices als feste Referenzpunkte für das Zero Trust-Modell Ihres Unternehmens erachten.

Wenn Sie erfahren möchten, wie Sie mit Identity Defined Security die Anmeldedaten, Anwendungen und Daten in Ihrem Unternehmen schützen können, können Sie sich unser Video über Identity Defined Security in Kombination mit der Ping Identity-Plattform ansehen.

Kontaktieren Sie uns, wenn Sie ein Gespräch mit einem Experten für dieses Produkt wünschen.

Starten Sie jetzt

Erfahren Sie, wie Ping Ihnen helfen kann, sichere Erlebnisse für Mitarbeiter, Partner und Kunden in einer sich schnell wandelnden digitalen Welt zu bieten.

Kontaktieren Sie uns

Kostenlose Demo anfordern

Vielen Dank! Behalten Sie Ihren Posteingang im Auge. Wir melden uns bald bei Ihnen.S