Wie die Authentifizierungsmethoden haben auch die gängigen Autorisierungsmethoden ihre Vor- und Nachteile.

Rollenbasierte Zugriffskontrolle (Role-Based Access Control, RBAC)

Die rollenbasierte Zugriffskontrolle (RBAC) ist ein traditioneller Ansatz, der sich auf die Rolle des Benutzers stützt, um Zugriffsentscheidungen zu treffen, und diese Entscheidungen an die Anwendung delegiert, auf die zugegriffen wird. So haben zum Beispiel Mitglieder der Personalabteilung Zugriff auf die Anwendung für Gehaltsabrechnung, während Mitglieder der Finanzabteilung auf Tools für die Finanzberichterstattung zugreifen können. RBAC war sinnvoll, als der Zugriff auf interne Nutzer innerhalb eines Netzwerkbereichs beschränkt war, ist aber für viele der heutigen Anwendungsfälle zu einschränkend.

Attributbasierte Zugriffskontrolle (Attribute-Based Access Control, ABAC)

Die attributbasierte Zugriffskontrolle löst einige der mit RBAC verbundenen Einschränkungen, indem sie zusätzliche Attribute verwendet, die bei Autorisierungsentscheidungen berücksichtigt werden können. ABAC bietet mehr Flexibilität und Sicherheit, indem sie zusätzliche Informationen wie andere Benutzerattribute (z.B. Alter, Sicherheitsfreigabe), Ressourcenattribute (z.B. Erstellungsdatum, Ressourcentyp) und den Kontext (z.B. Zugriffsort, Tageszeit) auswertet, um Autorisierungsentscheidungen zu treffen.

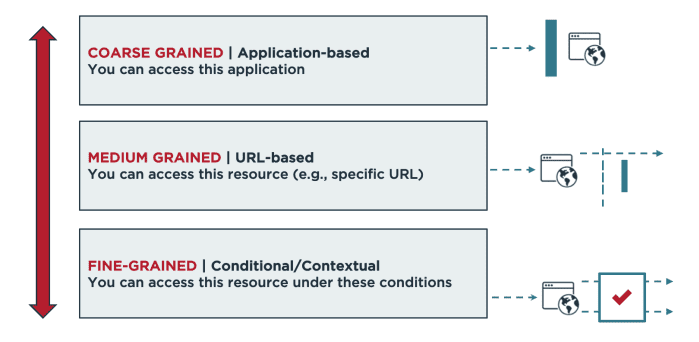

Dynamische Autorisierung

In der Erkenntnis, dass Attribute alleine möglicherweise nicht ausreichen, geht die dynamische Autorisierung einen Schritt weiter, indem sie die Verwendung von fein abgestimmten Zugriffskontrollen ermöglicht, mit denen Sie den Zugriff über die Anwendungs- und Ressourcenebene hinaus steuern und verlangen können, dass bestimmte Bedingungen erfüllt werden. Die dynamische Autorisierung zentralisiert die Zugriffskontrollen, anstatt sie auf der Ebene der einzelnen Anwendungen einzubauen.

Wenn Sie mehr darüber erfahren möchten, wie eine moderne Zugriffssicherheitslösung, die sowohl Authentifizierung als auch Autorisierung umfasst, Ihnen die Sicherheit bietet, die Sie wünschen, und gleichzeitig den Zugriff, den Ihre Benutzer benötigen, lesen Sie den Expertenleitfaden für Zugriffssicherheit.