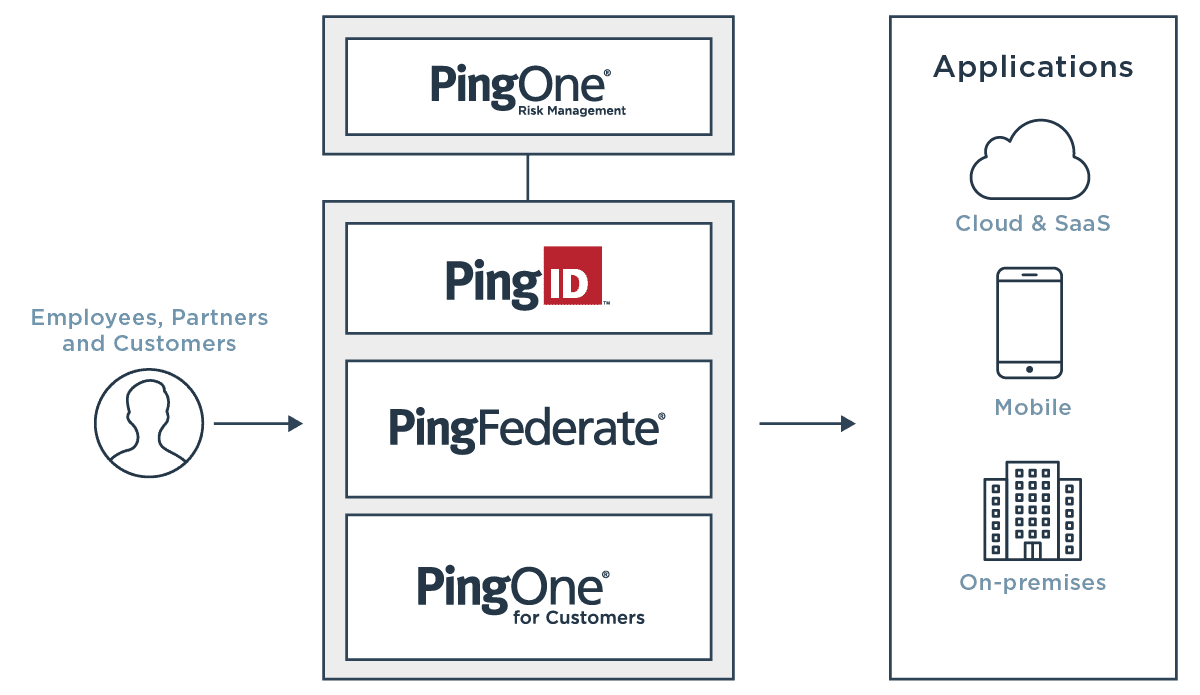

Pour faire face au nombre croissant de signaux de risques, nous avons récemment sorti de nouvelles options de gestion des risques à déployer avec PingID, notre solution d'authentification multi-facteurs (MFA) sur cloud. Ces nouvelles options permettent d’analyser des signaux de risques supplémentaires et de détecter des comportements anormaux pour prendre des décisions d’authentification intelligentes. Poursuivez votre lecture pour découvrir ces quatre nouvelles options de gestion des risques et comment elles permettent d’avoir une authentification adaptative en continu.

1. L’analyse du comportement des utilisateurs et des entités (UEBA)

Les tentatives de connexion légitimes de la part des employés et des partenaires ont tendance à suivre des schémas prévisibles, tandis que les tentatives de connexion réalisées par des acteurs malveillants ont tendance à s’écarter de ces schémas. Faire la distinction entre un comportement de connexion typique et un comportement atypique peut aider une organisation à identifier le niveau de risque d’une tentative d’authentification et si besoin à bloquer l’accès d’un acteur malveillant.

Pour avoir les bonnes informations nécessaires pour distinguer un comportement anormal d’un comportement normal, il faut enregistrer et connecter plusieurs points de données sur chaque tentative de connexion au sein d’une organisation. L’analyse du comportement des utilisateurs et des entités (UEBA) vous aide à analyser les demandes pour connaître le comportement de l’utilisateur. Ces analyses peuvent ensuite être utilisées pour créer des politiques basées sur l’intelligence et prendre des décisions d’authentification plus informées.

Les politiques d’authentification créées en utilisant l’UEBA s’appuient sur les modèles d’apprentissage automatisé qui analysent en permanence l’activité de l’utilisateur pour déterminer si le comportement est anormal. Ces modèles prennent en compte de multiples variables sur le comportement d’un utilisateur pour déterminer le niveau de risque posé par le demandeur à l’organisation, notamment :

- Nom d'utilisateur

- Le type d’appareil, le système d’exploitation et la version

- Le type et la version du navigateur

- Date, heure et lieu de l’authentification

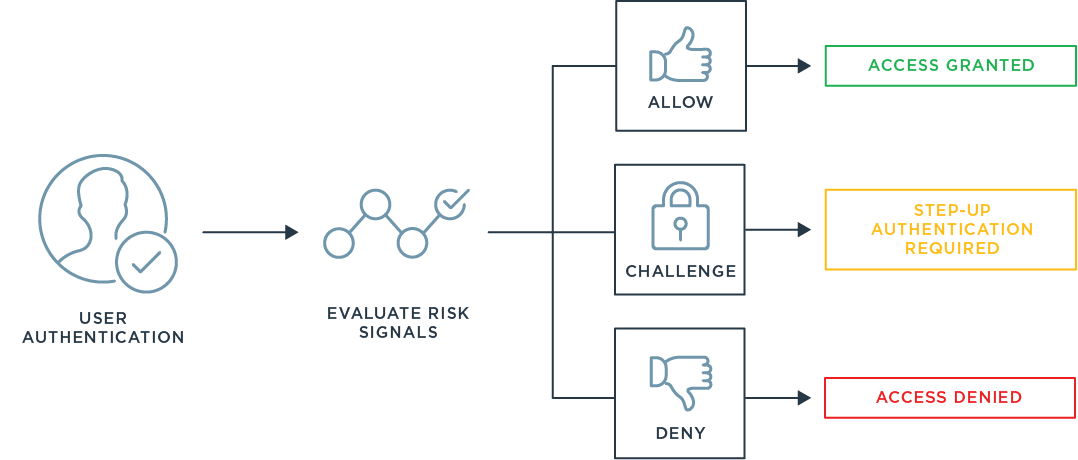

Si le niveau de risque dépasse un certain seuil, une activité malveillante pourrait être indiquée. Pour bloquer une attaque potentielle, les clients de Ping peuvent configurer la politique pour soit renforcer l’authentification soit refuser l’accès dans cette situation. Avant d’appliquer la politique au flux d’authentification pour tous les utilisateurs, et introduire potentiellement des frictions inutiles, vous pouvez aussi utiliser l’UEBA en mode évaluation pour voir ce qu’il ressort du modèle d’apprentissage automatisé et ajuster les règles de politique en fonction des besoins pour procurer le juste équilibre de sécurité.

2. Détection des réseaux anonymes

Les acteurs malveillants s’appuieront typiquement sur des réseaux anonymes tels que des VPN inconnus, TOR ou des proxy pour masquer leur adresse IP et tenter d’accéder aux ressources protégées de l’entreprise. Historiquement, cette méthode incognito a fait ses preuves puisqu’elle permet aux attaquants potentiels de ne pas être retracés lorsqu’ils passent à l’attaque.

Pour empêcher les pirates ou les acteurs malveillants d’utiliser des réseaux anonymes afin de pénétrer dans les systèmes d’une entreprise, les clients de Ping peuvent désormais appliquer une politique pour analyser les données depuis plusieurs sources concernant l’adresse de l’utilisateur demandant à accéder aux ressources. S’il apparaît que l’utilisateur demandant accès vient d’un réseau anonyme, vous pouvez appliquer une politique qui nécessite que l’utilisateur se réauthentifie ou qui refuse son accès.

3. Réputation de l’adresse IP

Les acteurs malveillants réutilisent souvent les adresses IP lorsqu’ils mènent des actions telles que le lancement d’attaques DDoS ou de spam bots. Il va donc sans dire que si un utilisateur demande à accéder à une ressource en utilisant une adresse IP récemment associée à une activité douteuse, son action pourrait être mal intentionnée.

En utilisant l'intelligence de l’identité pour analyser les données sur les menaces, les clients de Ping peuvent désormais évaluer la réputation d’une adresse IP pour mieux comprendre le risque associé avec l’accès accordé, et définir l’action de sécurité appropriée. Par exemple, si un utilisateur se connecte depuis une adresse IP depuis laquelle un trafic de bot important émane, une méthode d’authentification renforcée peut lui être demandée. De même, un utilisateur qui se connecte depuis une adresse IP associée à une fraude en ligne peut se voir refuser totalement l’accès.

4. Voyage impossible

Une manière d’identifier les activités potentiellement malveillantes ou frauduleuses est d’analyser les changements d’emplacement de l’utilisateur. Mais dans un environnement professionnel dynamique et international, les utilisateurs pourraient se connecter à des services et à des applications depuis des pays différents au cours de la même journée.

Les clients de Ping peuvent désormais détecter les situations de voyage impossible en analysant les données sur l’emplacement entre chaque connexion et calculer le temps qu’il faudrait à l’utilisateur pour qu’il se déplace d’un endroit à l’autre. Si ce temps de trajet est impossible, une politique peut être appliquée pour demander à l’utilisateur de se réauthentifier ou lui refuser l’accès. Par exemple, si un utilisateur se connecte à une application à New York, puis tente de se connecter une heure plus tard depuis Moscou, il lui sera demandé d’utiliser une méthode d’authentification plus forte ou bien l’accès lui sera refusé, en fonction de la configuration de la politique.