In jedem Stadium der User Journey sorgt das CIAM dafür, dass die Kundendaten geschützt und sicher sind. Die einzigartigen Möglichkeiten der Kundenidentität helfen Ihnen, die Sicherheitslage zu verbessern und gleichzeitig die Wahrscheinlichkeit von Datenverletzungen und Betrug zu minimieren.

Datenverletzungen

Bei Datenverletzungen verschafft sich in der Regel ein Cyberkrimineller Zugang zu vielen – nicht selten zu vielen Millionen – Datensätzen. Diese können Passwörter, Benutzernamen, Telefonnummern, Kreditkartennummern sowie weitere persönlich identifizierbare Informationen (PII) enthalten. Dabei wird es dem Hacker kaum nützen, sich einfach als Kunde auszugeben, um an große Datenmengen zu kommen, da Kunden untereinander keinen Zugriff auf die Daten haben. Stattdessen werden diese Angriffe oft von Insidern durchgeführt, oder sind auf unbeabsichtigte Fehler von IT- oder Entwicklungsteams zurückzuführen.

Das Kundenidentität und Zugriffsmanagement hilft Ihnen, Durchbrüche an mehreren Fronten zu vereiteln:

Es verschlüsselt oder tokenisiert Daten so, dass selbst wenn ein Hacker Zugriff darauf erhalten sollte, er die Daten nur sehr schwer oder gar nicht verwenden kann.

Es meldet den Administratoren verdächtige Aktivitäten, wie z. B. wenn ein Admin-Konto erweiterte Rechte auf Kundendaten erhält.

Es macht Protokolle manipulationssicher, so dass ein Insider seine Spuren nicht verwischen kann, wenn er versucht, Daten zu hacken.

Es begrenzt die Menge der Datensätze, die ein Administrator herunterladen kann. Auf diese Weise wird ein schnelles Handeln ausgeschlossen und Sie haben mehr Zeit, um die verdächtige Aktivität zu erkennen.

Betrugserkennung

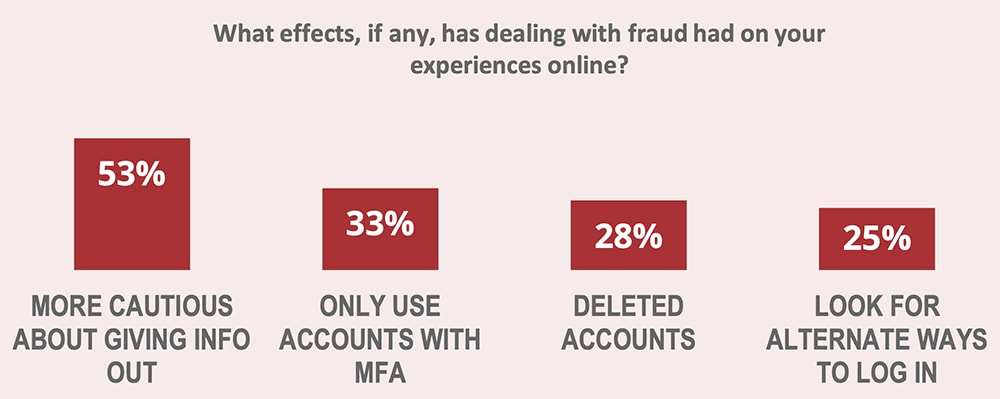

Im Gegensatz zu einer Datenschutzverletzung, werden bei Betrugsversuchen eher einzelne Kunden anvisiert. In vielen Fällen erhalten Betrüger durch einen Phishing-Angriff oder von einer infiltrierten Website die Anmeldedaten von Kunden und verwenden diese anschließend, um hochwertige Ziele wie beispielsweise die Websites von Banken anzugreifen. Da die Kunden häufig die gleichen Anmeldedaten für mehrere Websites verwenden, sind Betrüger bei ihren Versuchen leider oft erfolgreich.

Wie können Sie also betrügerische Aktivitäten verhindern?

MFA

Eine solide Verteidigung gegen betrügerische Aktivitäten ist die MFA. Die Multi-Faktor-Authentifizierung geht über Benutzernamen und Passwörter hinaus und erfordert eine zusätzliche Form der Authentifizierung, um die Identität eines Benutzers zu verifizieren. Oft wird dabei eine Push-Benachrichtigung an ein Gerät gesendet, das mit dem Kundenkonto verbunden ist.

Das Senden von Push-Benachrichtigungen von Ihrer spezifischen mobilen App aus über ein mobiles SDK für Kundenidentitäten ist die sicherste und bequemste Art der MFA. Da Sie Ihre Kunden jedoch nicht dazu zwingen können, Ihre mobile App herunterzuladen, müssen Sie zusätzliche MFA-Methoden anbieten, um sicherzustellen, dass sich Ihre Kunden nicht zu einer Methode genötigt fühlen.

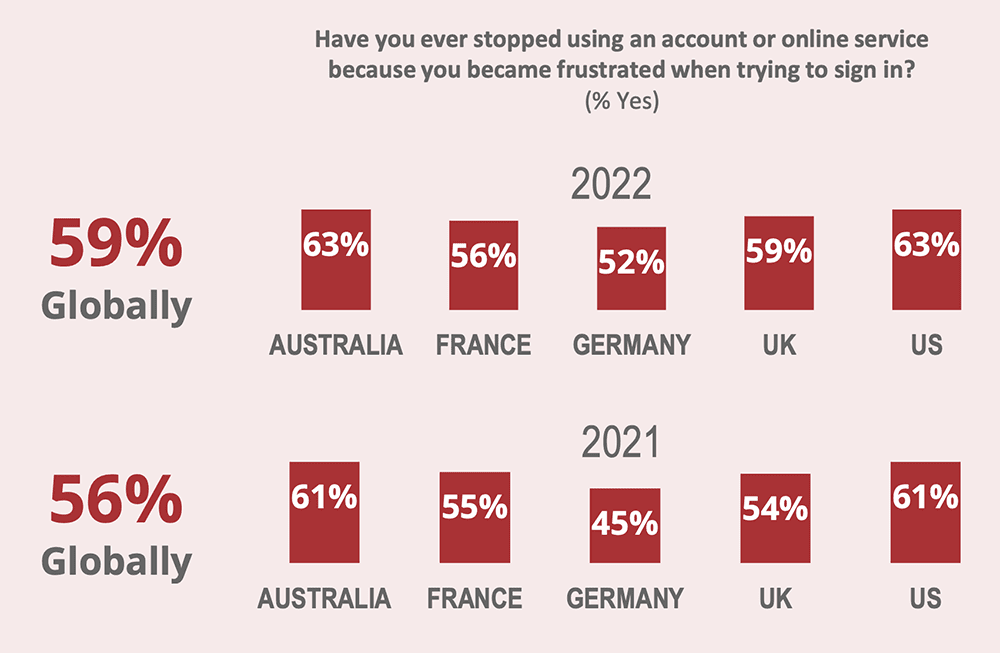

Adaptive Authentifizierung

Leider suchen Betrüger ständig nach Möglichkeiten, in Konten einzudringen und die Barriere der MFA zu durchbrechen. Das Überfluten der Benutzer mit Authentifizierungsanfragen kann zur MFA Fatigue führen, die dann zur Folge hat, dass die Benutzer die Anfrage eines Betrügers genehmigen. Dem können Sie durch die Aktivierung einer adaptiven Authentifizierung zuvorkommen. Die adaptive Authentifizierung ist in der Lage, das Verhalten des Kunden, Informationen von dessen Gerät und andere kontextbezogene Faktoren auszuwerten. Sie verarbeitet die Daten in Echtzeit, um die Risikostufe zu ermitteln und ergänzt eine MFA-Aufforderung nur dann, wenn es gerechtfertigt ist. Wenn Sie die Notwendigkeit einer zusätzlichen Authentifizierung auf Szenarien mit höherem Risiko beschränken, verhindern Sie Reibung bei risikofreien Transaktionen und optimieren das Kundenerlebnis.

Identitätsverifizierung

In bestimmten Situationen ist es unerlässlich, vollständige Gewissheit über die Identität eines Kunden zu erhalten. So möchte sich beispielsweise eine Bank, die einen großen Kredit vergibt, sicher sein können, dass der Antragsteller auch tatsächlich derjenige ist, der er vorgibt zu sein. Durch die Verifizierung der Identität erhält ein Unternehmen in solchen Situationen die Bestätigung dafür, dass die Identität rechtmäßig ist und der Benutzer ihr wahrer Inhaber ist. Es gibt viele Anwendungsfälle für die Betrugsprävention mithilfe von Identitätsverifizierung. Sie kann an kritischen Punkten direkt in die User Journey eines Unternehmens integriert werden.

Die integrierte Betrugsprävention

Um noch einen Schritt weiter zu gehen, können Sie das Einbinden mehrerer Tools zur Betrugsprävention in Ihre Kundenerfahrungen erwägen. Das hieße, Funktionen zur Erkennung von Bedrohungen hinzufügen und eine zentralisierte Betrugsentscheidung und -steuerung implementieren. Das CIAM kann eine Schlüsselrolle für den Schutz vor Betrug für Sie und Ihre Kunden übernehmen, ohne dass sich die Benutzer durch endlose Sicherheitsschleifen quälen müssen. Durch die Aggregation von Kontextdaten, die von einer Vielzahl von Quellen der Bedrohungserkennung bereitgestellt werden, können Sie Benutzer dynamisch auf Pfade leiten, die dem Niveau und der Art des Risikos entsprechen, das sie darstellen. Dies hört auch nicht bei der Authentifizierung auf, sondern setzt sich entlang der gesamten Benutzerreise fort.